In een wereld waarin we steeds meer online zijn, is het zaak om jezelf goed te beveiligen. De vertrouwde combinatie gebruikersnaam/wachtwoord is daarbij vaak niet meer voldoende. Tweestapsverificatie heeft zijn intrede gedaan. Lees hier welke methoden er zijn en hoe je die gebruikt in deel 1, 17 november verschijnt deel 2.

Rein de Jong

Inloggen met een gebruikersnaam en wachtwoord is met de jaren steeds minder veilig geworden. Door betere en snellere computers is het makkelijker geworden om met brute kracht een wachtwoord te achterhalen. Vooral wanneer je, net als veel gebruikers, voor elke inlog eenzelfde combinatie van gebruikersnaam en wachtwoord gebruikt. Zo maak je het immers voor hackers wel erg makkelijk. Wanneer ze eenmaal die combinatie hebben gevonden, krijgen ze toegang tot al die accounts die op dezelfde manier beveiligd zijn. Tel daar bij op de veiligheidslekken waar we dagelijks over horen en waardoor miljoenen gebruikersnaam/wachtwoordencombinaties op straat zijn komen te liggen.

Vanwege dit probleem bieden veel organisaties, websites, computerfabrikanten en producenten van mobiele apparaten de mogelijkheid om via tweestapsverificatie (Two Factor Authentication, oftewel 2FA) in te loggen. Banken zijn daar als eerste mee begonnen door te eisen dat je alleen toegang tot je bankrekening kunt krijgen op basis van kennis én bezit. In dit geval je pincode, pinpas en de zogenaamde authenticator.

|

WAT IS TWEESTAPSVERIFICATIE?

Tweestapsverificatie is een inlogmethode die wordt gekenmerkt door het vereisen van twee sleuteldelen. Vaak vraagt dit om de kennis van een code en het bezit of gebruik van een geregistreerd apparaat waarmee het tweede codedeel wordt ontvangen of gegenereerd. Dus naast de gebruikersnaam/wachtwoordcombinatie is er dan nog een sleuteldeel (code) nodig ter bevestiging van je identiteit.

De bekendste vorm van tweestapsverificatie is bij de bank, waar je zowel je pinpas als je pincode nodig hebt om geld uit de muur te trekken of te betalen bij een pinautomaat. Daarnaast kennen de meeste banken ook Multi Factor Authenticatie wanneer je geld overmaakt. Dan wordt naast de pinpas/pincode/vingerafdruk-inlog ook nog verwacht dat je met een authenticator een code genereert die je vervolgens moet invoeren.

De implementatie van tweestapsverificatie verschilt per organisatie. Elk van de methoden heeft zijn eigen voor- en nadelen. Het grootste nadeel is voor iedereen: ‘het gedoe’. Het kost nu eenmaal meer inspanning om veilig te werken en dat extra werk willen we eigenlijk niet.

2FA OP EEN MOBIEL APPARAAT

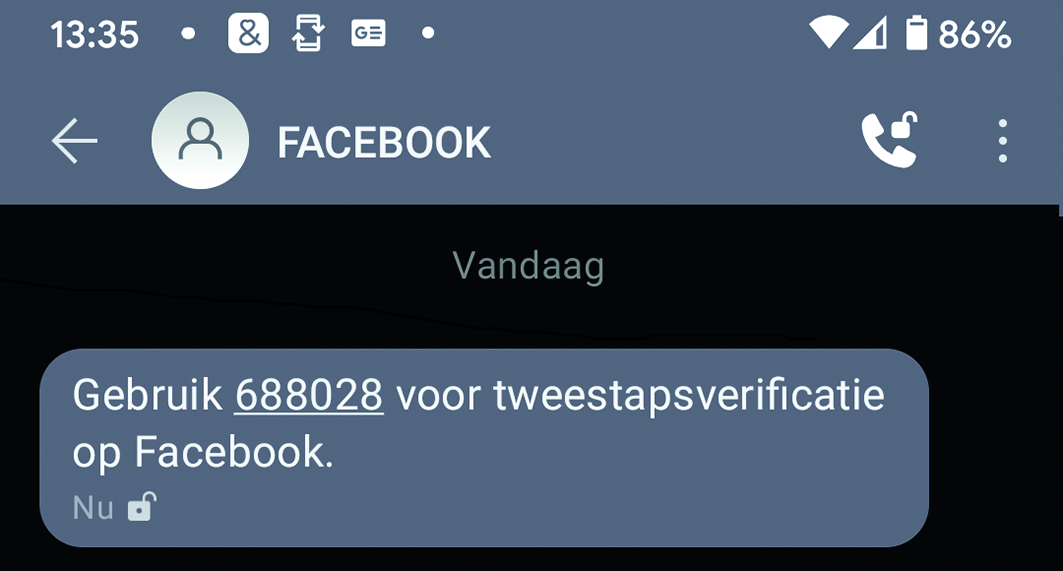

Je kunt als tweede factor je smartphone gebruiken. De betreffende website of dienst stuurt je dan een sms met een code die je ter verificatie moet invoeren. Ook kun je op je telefoon een bericht krijgen dat je met Ja of Nee dient te beantwoorden of je moet een speciale app starten om de code te generen.

In het voorbeeld hierboven maakt Facebook gebruik van een tweede factor door een sms te sturen. Je hebt dus al je gebruikersnaam en wachtwoord ingevuld en de eenmalige, beperkt geldige code vul je in zoals gegenereerd of ontvangen op je telefoon. Een ander voorbeeld is DigiD met sms-verificatie.

Voordelen:

- Het is gebruikersvriendelijk;

- Je hoeft geen authenticator mee te nemen, omdat het proces gebruikmaakt van je eigen mobiele apparaat;

- De codes worden op aanvraag aangemaakt en zijn maar een beperkte tijd geldig, en daardoor veiliger dan statische wachtwoorden;

- Er is een beperkt aantal pogingen toegestaan waardoor het risico op kraken wordt verkleind.

Nadelen:

- Ben je buiten het bereik van het GSM-netwerk, dan bereikt de code je niet;

- Je smartphone kan gestolen, verloren of beschadigd zijn;

- Hackers kunnen via sim-kloning toegang krijgen tot de sms-code (deze methode heet spoofing)

- Door je mobiele nummer te delen met de betreffende dienst, geef je privacy prijs.

Bovengenoemde nadelen kunnen worden voorkomen door een authenticator-app te gebruiken. Een auhenticator-app genereert codes die je als tweede factor kunt invoeren bij een daarvoor geschikte dienst. Het meest bekend is de Google-authenticator. Ben je echter geen Google-fan, dan is de Authy-app een uitstekend alternatief (pereffect.nl/blog/handleiding-authy). Je koppelt de dienst aan Authy door bij de dienst een QR-code te scannen en ter verificatie de gegenereerde code te retourneren. Authy genereert vervolgens de code die door de bewuste dienst als tweede factor wordt gevraagd.

Van Authy zijn er naast de mobiele uitvoeringen ook versies voor op de desktop. Authy kan van de door jou geactiveerde diensten back-ups maken die gekoppeld zijn aan je telefoonnummer en een wachtwoord. Het voert hier te ver om over Authy uit te weiden; misschien iets voor een toekomstig artikel. Zo moeilijk is het niet: een kwestie van goed lezen. Wanneer je de Engelse taal lastig vindt, is DeepL (deepl.com/translator) je beste vriend om je bij het vertalen bij te staan, als alternatief voor het bekende Google Translate.

2FA MET RANDOM-READER, SCANNER OF DIGIPAS

Andere bedrijven, waaronder veel banken, leveren kastjes waarmee je een code kunt genereren of waar een continu wisselende code op wordt getoond. In het eerste geval voer je je pinpas (niet bij de Digipas) en pincode in, waarna eerst een nummer moet worden ingevoerd of een plaatje van het scherm moet worden gescand. Vervolgens wordt een sleutel getoond die op het scherm ingevoerd moet worden.

De door de banken gebruikte methode kan ook gebruikt worden om in te loggen bij bedrijven en instellingen die iDIN gebruiken. iDIN is een dienst om je te identificeren met veilige en vertrouwde middelen van de eigen bank.

Voordelen:

- Makkelijk in gebruik;

- Geen mobieltje nodig;

- Het kan simpel meegenomen worden;

- Random-readers zijn uitwisselbaar;

- De code verandert periodiek, waardoor er geen wachtwoord te stelen is.

Nadelen:

- Het is vatbaar voor man-in-the-middle-aanvallen (kijk voor een uitleg op Wikipedia);

- Apart extra apparaat om mee te nemen.

2FA MET VEILIGHEIDSSLEUTELS

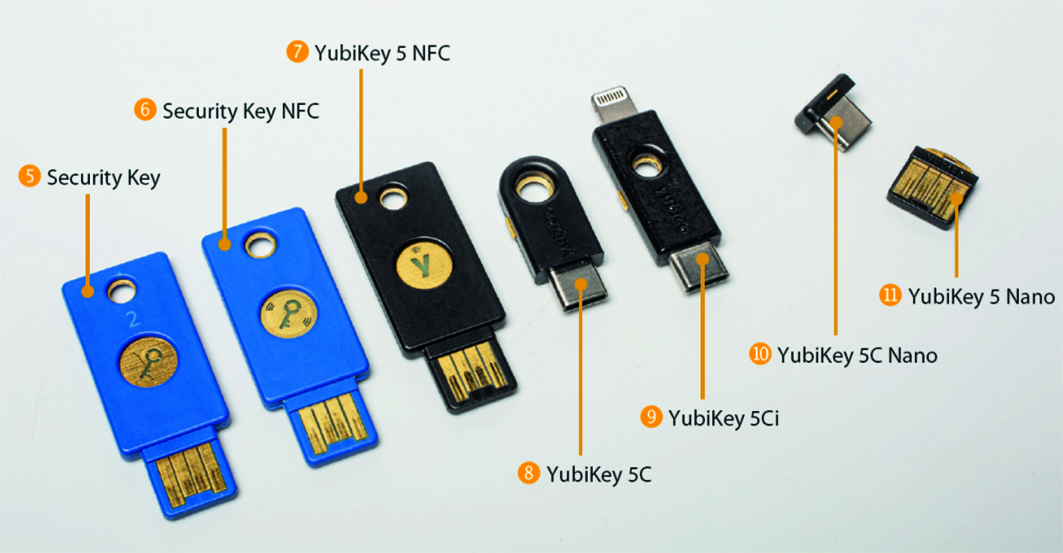

Met veiligheidssleutels worden fysieke Fido-sleutels bedoeld. Dit zijn speciale kleine usb-sleutels die je aan een sleutelbos kunt hangen. Daarmee bescherm je je accounts. De Fido-sleutel ís de tweede factor. Sommige van de sleutels staan je ook toe om e-mail te versleutelen en er zijn er ook die naast het gebruik van de sleutel je vingerafdruk scannen en verifiëren. Je kunt de sleutel zelf nog extra beveiligen met een pincode, zodat hij onbruikbaar is bij verlies of diefstal. De dienst zelf krijg nooit jouw pincode of vingerafdruk doorgegeven. Een Fido-sleutel is daarmee het veiligste tweestapsverificatiemiddel dat er is en kan een gebruikersnaam/wachtwoordcombinatie overbodig maken. Dat bracht mij ertoe om er zelf een aan te schaffen: de Yubikey 5 nano. Inmiddels zijn er ook sleutels met NFC-chip voor mobiel gebruik, daar zou ik nu voor kiezen.

Voordelen:

- Makkelijk in gebruik: een druk op de knop of vingerscan is voldoende;

- Geen telefoon nodig, dus geen telefoonnummer dat je moet delen;

- Hij kan erg makkelijk worden meegenomen;

- De code verandert periodiek, waardoor er geen wachtwoord te stelen is.

Nadelen:

- Je moet je Fido-sleutel altijd op zak hebben of daarnaast nog een tweestapsverificatie voor de dienst instellen;

- Het kost geld om er een aan te schaffen. Maar wat is een paar tientjes voor extra veiligheid?

DIENSTEN DIE 2FA GEBRUIKEN

De meeste diensten en instellingen verplichten het gebruik van 2FA (nog) niet, hoewel dat wel een stuk veiliger zou zijn. Hier bekijken we kort een van de bekendste instanties die tweestapsverificatie gebruiken om de identiteit van gebruikers te verifiëren wanneer zij inloggen: de overheid.

Maar ook Facebook, Twitter, Google, Apple, Microsoft en Paypal maken allemaal gebruik van 2FA, ook al werkt het instellen en inloggen bij alle net even anders. Een uitleg van hun 2FA-methode vind je in het volgende nummer van PC-Active: ‘Veiliger met tweestapsverificatie, deel 2’.

DE OVERHEID

De overheid heeft de DigiD ingesteld om je eenduidig te kunnen identificeren bij instellingen die wettelijk bevoegd zijn om Burgerservicenummers (BSN) te gebruiken, zoals overheidsinstellingen, pensioenfondsen, het onderwijs, de zorg en zorgverzekeraars. Ieder ander bedrijf of organisatie mag dus nooit, maar dan ook nóóit, je BSN vragen, laat staan opslaan!

Met DigiD toon je wie je bent wanneer je via internet iets regelt en je gegevens blijven goed beschermd. DigiD is te gebruiken met alleen een gebruikersnaam en wachtwoord, dat moet je echter niet willen. De makkelijkste manier om in te loggen is met de DigiD-app, maar wil of kun je dat niet, log dan in met sms-controle. Wanneer je extra privacygevoelige zaken met je DigiD wilt inzien of wijzigen, dan is een extra controle van een identiteitsbewijs nodig. Die ID-check kan door de app eenvoudig worden gedaan wanneer je telefoon de NFC-code van je ID kan lezen. Lukt dat niet, dan kun je iemand anders vragen dat voor je te doen wanneer die bereid is om via de Check-ID-app voor jou de ID-check uit te voeren.

Wil je digitaal zakendoen met de overheid, dan is gebruik van een DigiD verplicht. Je vraagt deze aan en activeert die op de site van digid.nl. Nadat je je BSN, geboortedatum, postcode en huisnummer hebt ingevuld, kun je een gebruiksnaam en wachtwoord kiezen. Het is wijs om dan meteen je mobiele nummer voor een sms-controle op te geven. Heb je geen mobiel nummer, dan is een vast nummer ook een optie om een gesproken sms te kunnen ontvangen. Dan rest nog het invullen van een e-mailadres. Er vinden nog wat controles plaats. Vervolgens krijg je een brief thuisgestuurd met de activatiecode. Wanneer alles is afgerond, activeer dan voor je eigen veiligheid de DigiD-app.

Op digid.nl staan uitstekende stappenplannen voor het veilig werken met je DigiD. Om er verzekerd van te zijn dat 2FA altijd voor jouw DigiD-inlog wordt gebruikt, moet je dat natuurlijk wel instellen door in te loggen op mijn.digid.nl en daar de instelling aan te passen.

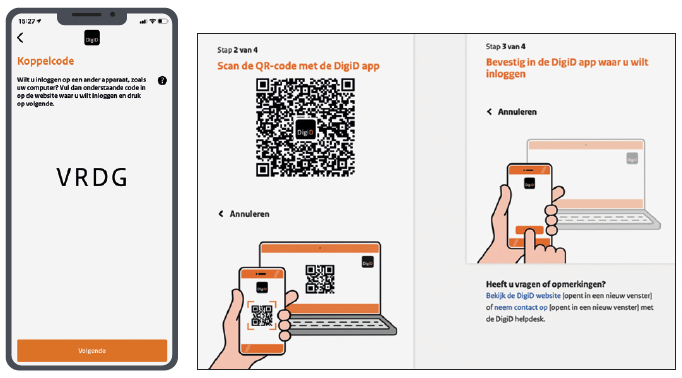

Wil je inloggen op een website met je DigiD, dan heb je de keus tussen inloggen met een sms-code of de app. Kies je voor de app, dan open je die en vul je, nadat je op Start hebt gedrukt, de koppelcode in. Vervolgens scan je de getoonde QR-code en nadat je ten slotte je eigen pincode hebt ingevuld, krijg je toegang.

Zoals gezegd: in PC-Active 320, verschijning 24 september, beschrijven wij het instellen van 2FA bij de diensten Facebook, Twitter, Google, Apple, Microsoft en Paypal.

2FA EN JE E-MAILACCOUNT

Aangezien je e-mailaccounts de ‘belangrijkste accounts’ zijn die je hebt, is elk account uiteraard beveiligd met 2FA! Bedenk maar eens hoeveel diensten jou de afgelopen jaren naar je e-mailadres hebben gevraagd. Het zal je duizelen! Ook al gebruik je het mailadres niet om in te loggen, het wordt wel gebruikt als herstelmailadres. Je moet daarom je mailaccounts top-beveiligen met een (echt) lang en uniek wachtwoord. Minimaal vijftien tekens, maar liever nog langer, om een brute krachtaanval te kunnen weerstaan. Hackers kunnen je heel veel schade en ongemak berokkenen wanneer zij toegang krijgen tot je mailaccount. Met tweestapsverificatie bij een oplettende gebruiker wordt dat bijna onmogelijk! Je moet er niet aan denken dat kwaadwillenden toegang hebben tot je mail. Het is echt niet leuk om te moeten proberen zo’n puinhoop op te ruimen. Dat gaat je dagen of weken kosten.

HETZELFDE WACHTWOORD?

En nu, nu we overal tweestapsverificatie gebruiken, kunnen we dan weer overal een en hetzelfde wachtwoord gebruiken? Ik begrijp de gedachte, maar helaas; doe het niet! Áls je al een wachtwoord hebt dat alles kan ontsluiten, dan alleen het wachtwoord dat je voor je wachtwoordkluis gebruikt. Dat is waarschijnlijk het belangrijkste wachtwoord dat je hebt. Dat is bij mij een wachtwoord dat meer dan dertig tekens omvat en ook wordt beveiligd met 2FA! Gebruik jij ook een wachtwoordkluis? Beveilig deze dan met tweestapsverificatie!

O ja, voor je eigen veiligheid is het niet verstandig om een apparaat als ‘vertrouwd’ te markeren. Natuurlijk is dat gemakkelijk, maar het schakelt voor dat apparaat de tweestapsverificatie uit. Dat is dus niet wijs. Het doel van 2FA is immers het beschermen van jouw persoonlijke en financiële gegevens. Dat wordt door het als ‘vertrouwd’ te markeren tenietgedaan.

|

| In deel 2 van dit artikel dat op 17 november op deze site online staat, lees je onder andere hoe Apple zijn tweestapsverificatie heeft geregeld |