De pc en laptop bevatten vaak gevoelige informatie. De laptop die ook buitenshuis wordt gebruikt, mist de bescherming van de router. Een goede bescherming op de computer zelf is dus vereist.

Ton Valkenburgh

In PC-Active 341 hebben we uitgebreid stilgestaan bij de eerste beveiligingszone voor onze digitale veiligheid, namelijk onze router. In dit artikel gaan we een stap verder en kijken we naar onze computers. Want als een laptop buitenshuis wordt gebruikt, kan het zijn dat deze buiten die eerste beveiligingszone komt. De beveiliging vergt dus extra aandacht.

Toch behandelen we de pc en laptop wel op identiek wijze. De extra beveiliging die wordt aangebracht, is zo transparant voor de gebruiker.

Begrippen

|

Internet

Toen internet werd bedacht, was de focus robuustheid. Veiligheid had toen niet zoveel aandacht. Die robuustheid komt juist tegenwoordig van pas als er verbindingen worden gesaboteerd. Aan de veiligheid is intussen wel al veel gedaan. Helaas duurt het vaak wel lang voordat de benodigde veiligheidsmaatregelen in het algemeen zijn ingevoerd.

Een zwak punt bij internet is de manier waarop een sessie wordt opgezet. We zijn allemaal gewend namen te gebruiken voor bijvoorbeeld een website. Deze naam moet worden omgezet in een fysiek IP-adres. Hiervoor worden domeinnaamservers gebruikt, het zogenaamde domeinnaamsysteem (DNS). In het internet zijn deze domeinnaamservers gekoppeld. Als je een internetverbinding opzet, wordt de naam van de gewenste site naar de domeinnaamserver van jouw internetleverancier gestuurd. Daar wordt deze naam omgezet in een fysiek IP-adres, bijvoorbeeld 23.45.7.100. Deze berichten zijn gewoon leesbaar. Dat houdt in dat de bestemming van al jouw verkeer zichtbaar is. Omdat met deze gegevens veel informatie is te verkrijgen, zijn ze voor veiligheidsdiensten erg interessant. Ze vormen echter ook een veiligheidsrisico voor jou.

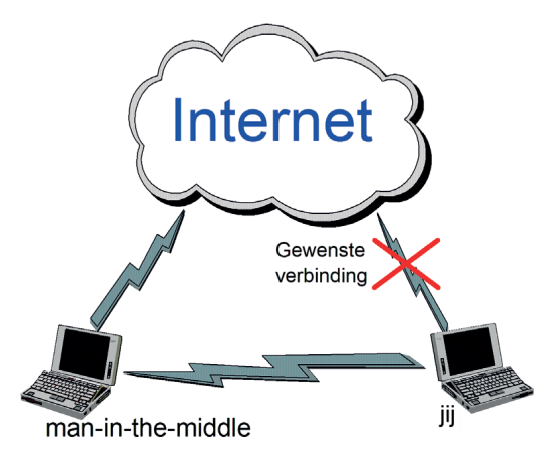

Deze zwakte in de verbindingsopbouw staat namelijk toe dat iemand zich in jouw verbinding wringt, de zogenaamde man-in-the-middle. Om te voorkomen dat jouw verbinding kan worden opgepakt, is een aantal oplossingen bedacht met elk haar voor- en nadelen. Op die voor- en nadelen ga ik in dit artikel niet uitgebreid in, omdat daar op internet genoeg over te vinden is.

Voorbeeld

Stel, je zit in een café met je laptop en je wilt gebruikmaken van de lokale gratis wifi. In het café zit ook iemand anders met zijn laptop en die doet zich voor als de lokale wifi-toegangspoort met een sterker signaal. Jouw laptop zal dan met deze malafide laptop verbinding maken.

Het zwakke punt zit in de opbouw van de verbindingssessie. Zoals eerder geconstateerd, is zichtbaar waarnaar een verbinding wordt opgebouwd. Dit deel zou eigenlijk versleuteld moeten zijn. Hiervoor zijn twee oplossingen: DNS over HTTPS (DoH) en DNS over TLS (DoT).

Beide geven een versleutelde sessieopbouw gecombineerd met versleutelde gegevensoverdracht. Bij DoH wordt het https-protocol bij de verbindingsopbouw gebruikt. Bij DoT wordt het TLS-protocol gebruikt.

Als je met een laptop op een terras zit en een openbare wifiverbinding gebruikt, kan die worden gekaapt, maar dit is ook mogelijk als je thuis met wifi werkt. Hoe je de beveiliging bij Windows, Linux en Apple kunt activeren, wordt verderop uitgelegd. Eerst geven we wat algemene informatie.

Veilige DNS-servers

Ondersteuning voor DoH en DoT is nog vrij beperkt en je vindt het vooral bij wereldwijd werkende providers, zoals Google, Cloudflare, Quad9 en NextDNS (https://www.privacy-tools.nl/providers/dns-domein-providers). Google kiezen zou hier het paard achter de wagen spannen betekenen: de DNS-provider ziet namelijk wel het IP-adres. Een uitgebreide lijst van DNS-providers die versleuteld DNS ondersteunen, is te vinden bij https://dnscrypt.info/public-servers.

Quad9 (https://www.quad9.net) is de provider die ik prefereer. Het is een tegenwoordig in Zwitserland gevestigde non-profitorganisatie. De oprichters zijn IBM, Packet Clearing House en Global Cyber Alliance. Er wordt geen persoonlijke informatie bijgehouden en dus ook niet verkocht aan derden. De financiering is gebaseerd op donaties. |

||

Zoals bij veel secure-DNS-servers kan er ook worden gefilterd en is het op die manier mogelijk om o.a. malware buiten de deur te houden. Quad9 heeft ook een DNS-service die niet filtert, maar die ondersteunt dan ook geen versleuteling. In alle voorbeelden die ik hierna geef, gebruik ik Quad9 met filtering. Je kunt na configuratie testen of het werkt op https://on.quad9.net. Als je Cloudflare gebruikt, kun je de check doen op https://www.cloudflare.com/ssl/encrypted-sni.

DNS over HTTPS

De juiste manier om naar een website te gaan, is het https-protocol. De verbinding tussen de browser en de website is dan versleuteld. Helaas ondersteunen nog niet alle websites dit. Het verspreidt zich wel steeds meer, omdat hierdoor een hogere ranking in de zoekresultaten van Google wordt verkregen. De verbindingsopbouw is echter niet versleuteld. Als deze ook zou zijn versleuteld, is jouw privacy beter gewaarborgd. Normaal wordt voor de sessieopbouw het User Datagram Protocol (UDP) gebruikt. Hierbij wordt niet getest of een datapakket is aangekomen.

Bij DoH wordt echter het Transmissie Control Protocol (TCP) gebruikt over een versleutelde verbinding. Hierbij wordt gecontroleerd of een datapakket is aangekomen en worden transmissiefouten gecorrigeerd. Ook wordt de DNS-informatie versleuteld. Het resultaat is een betrouwbaardere verbindingsopbouw met grotere veiligheid en privacy. DoH gebruikt poort 443, de standaardpoort voor https.

DNS over TLS

DoT wordt op netwerkniveau geïmplementeerd en werkt daarom voor alle DNS-sessies via een versleutelde TCP-verbinding. De opgebouwde verbinding is echter alleen versleuteld als dat door de betreffende toepassing wordt verzorgd, bijvoorbeeld je mailprogramma of browser.

Sommige routers ondersteunen DoT. Dan werkt het voor al je apparaten in jouw netwerk. Voor mobiele apparaten – zeker voor buitenshuis – zal DoT of DoH per apparaat moeten worden ingesteld. Juist hier is het belangrijk. Onderweg is de kans op een man-in-the-middle bij het gebruik van openbare netwerken namelijk groter.

DoT gebruikt poort 853. Sommige firewalls blokkeren deze poort standaard. Het is daarom verstandig om DoH te gebruiken als je veel gebruikmaakt van openbare wifinetwerken of netwerken waarvan je niet zeker weet of poort 853 beschikbaar is.

Windows 11, Linux en macOS ondersteunen DoT of DoH. Hierna wordt voor de genoemde besturingssystemen uitgelegd hoe je die kunt activeren.

DoT of DoH?

Welke van beide is de beste? Hierover is veel discussie te vinden op internet. Er zijn echter wel enkele aspecten die je bij de keuze kunnen helpen. Vanuit netwerkbeveiliging is DoT de juiste keuze. Het geeft namelijk de mogelijkheid om verkeer te monitoren en DNS-aanvragen te blokkeren, wat belangrijk is in verband met het stoppen van ongewenst verkeer. DoH-aanvragen zijn verborgen in standaard https-verkeer en kunnen dus niet makkelijk worden geblokkeerd zonder al het https-verkeer te blokkeren.

Vanuit gebruiksgemak en privacy-oogpunt is DoH te prefereren. De verkeersopbouw gaat op in al het https-verkeer. Omdat het gebruikmaakt van de standaardpoort 443, zal het ook overal werken.

DNS over HTTPS in Windows

In Windows 11 wordt DoH standaard ondersteund. Voor Windows 10 zul je een programma moeten installeren. Een dergelijk programma is Simple-DNSCrypt (https://www.simplednscrypt.org). Deze heeft mijn voorkeur, omdat het eenvoudig is te configureren. In dit artikel bespreken we echter de Windows 11-oplossing.

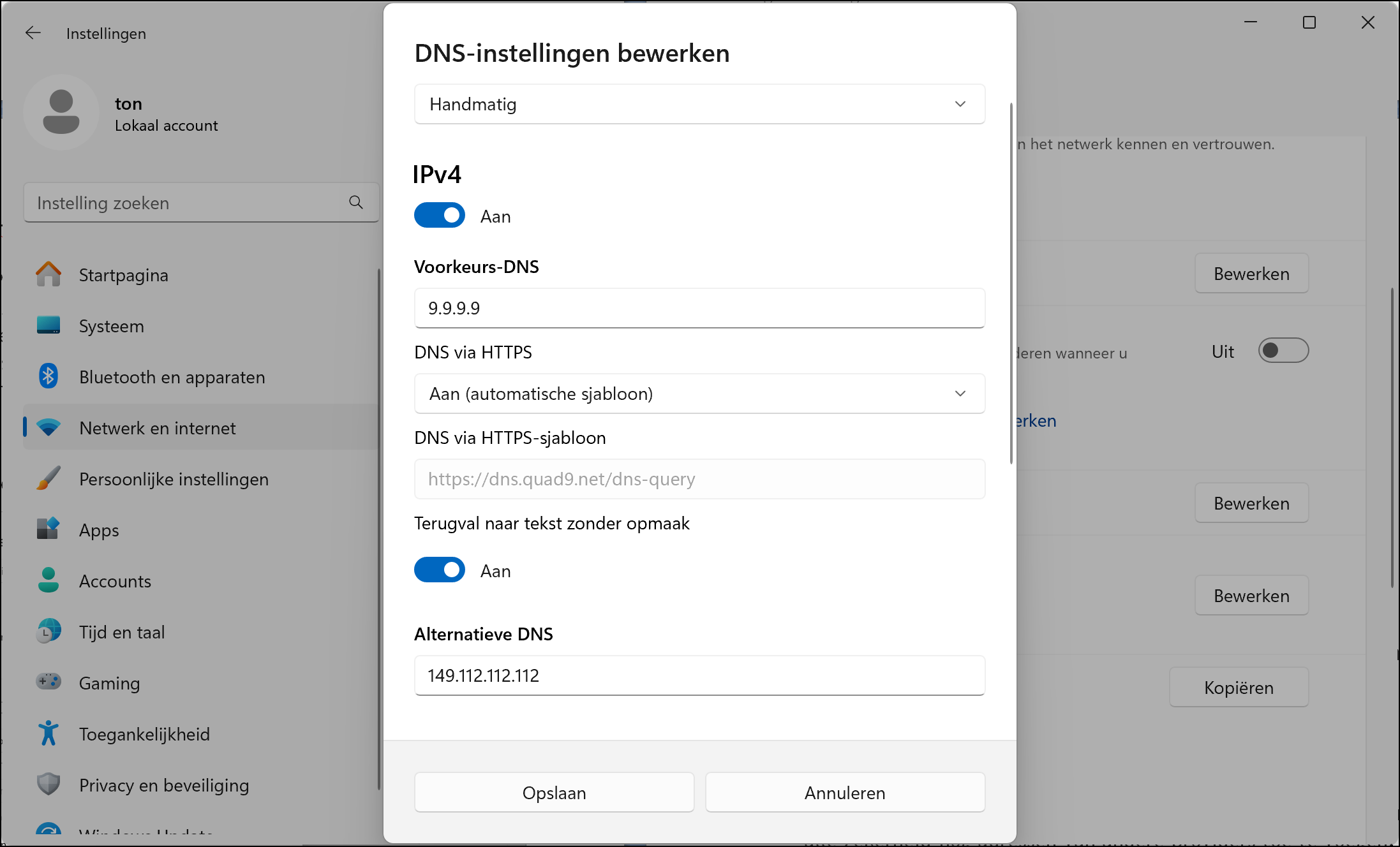

Microsoft heeft besloten om DoH te gebruiken op netwerkniveau. Om het te activeren, gaan we dus naar Netwerk en internet. Klik daarna op Ethernet en zet DNS-server toewijzing op handmatig. Zet IPv4 aan en vul 9.9.9.9 in als Voorkeurs-DNS. Bij DNS via HTTPS kiezen we Aan (automatisch sjabloon). Bij Alternatieve DNS doen we hetzelfde voor 149.112.112.112. Je kan kiezen om Terugval naar tekst zonder opmaak op Uit te laten staan. Klik nu op Opslaan. Als de alternatieve server dan niet bereikbaar is, kun je geen verbinding opbouwen. Als je de terugvalmogelijkheid aanzet, kun je bij problemen terugvallen op een onversleutelde DNS-aanvraag. Het beste is om niet voor die terugvalmogelijkheid te kiezen; je hebt al twee DNS-servers geselecteerd. Dat is normaal voldoende. Realiseer je dat de man-in-the-middle een terugval op een standaardserver kan forceren en er dan toch tussen kan kruipen.

Na deze instellingen werkt DoH op al jouw DNS-aanvragen – ook voor wifiverbindingen.

DNS over TLS in Linux

Linux gebruikt DoT. Om het te activeren, moeten we het bestand resolved.conf aanmaken. Als voorwaarde moet de module systemd-resolved zijn geïnstalleerd. Dit is het geval bij de meeste Linux-varianten. Ik beveel verder altijd aan om de editor Kate te installeren. Met Kate kun je bestanden makkelijk wijzigen die zijn beschermd.

We gaan de configuratie voor DoT aanmaken. Dat doen we door het bestand resolved.conf aan te passen. Open in Kate het bestand resolved.conf door in de terminal kate /etc/systemd/resolved.conf in te tikken en pas het bestand aan volgens onderstaande lijst.

[Resolve]

#DNS=

DNS=9.9.9.9 149.112.112.112

#FallbackDNS=

#Domains=

Domains=~.

#LLMNR=no

#MulticastDNS=no

#DNSSEC=no

DNSSEC=yes

#DNSOverTLS=no

DNSOverTLS=yes

#Cache=no-negative

#DNSStubListener=yes

#ReadEtcHosts=yes

Nadat het bestand is opgeslagen – het root-wachtwoord wordt eerst gevraagd – herstarten we de service met in de terminal het commando:

sudo systemctl restart systemd-resolved

De lijst hierboven verdient enige nadere uitleg. Ten eerste: achter het teken # staan de standaardwaarden. Waar ik waardes heb aangepast, zie je dat direct daaronder door het ontbreken van #. Bij DNS heb ik twee IP-adressen van Quad9 ingevuld. Niets weerhoud je ervan om ook voor alle zekerheid nog adressen van andere providers toe te voegen. De IP-adressen van de DNS-servers zet je achter elkaar met slechts een spatie er tussen. DNSSEC=no maakt de afhandeling sneller. DNSOverTLS=yes is de beste keuze. Een alternatief is DNSOverTLS=opportunistic, dit zorgt ervoor dat bij een verbindingsfout een standaard DNS-service wordt gebruikt. Realiseer je dan wel dat de man-in-the-middle die fout kan creëren en er toch tussen kan kruipen.

Met deze instellingen wordt automatisch ook voor de wifi-verbindingen de versleutelde DNS-server gebruikt. Zoals al eerder vermeld, kan de betreffende poort 853 zijn geblokkeerd. Voor browsersessies en mailverkeer is er een oplossing waardoor je hier geen last van hebt. Door in de browser en de mailcliënt DoH te configureren, kan de DoT op netwerkniveau worden omzeild. DoH wordt o.a. standaard door Firefox en Thunderbird ondersteund.

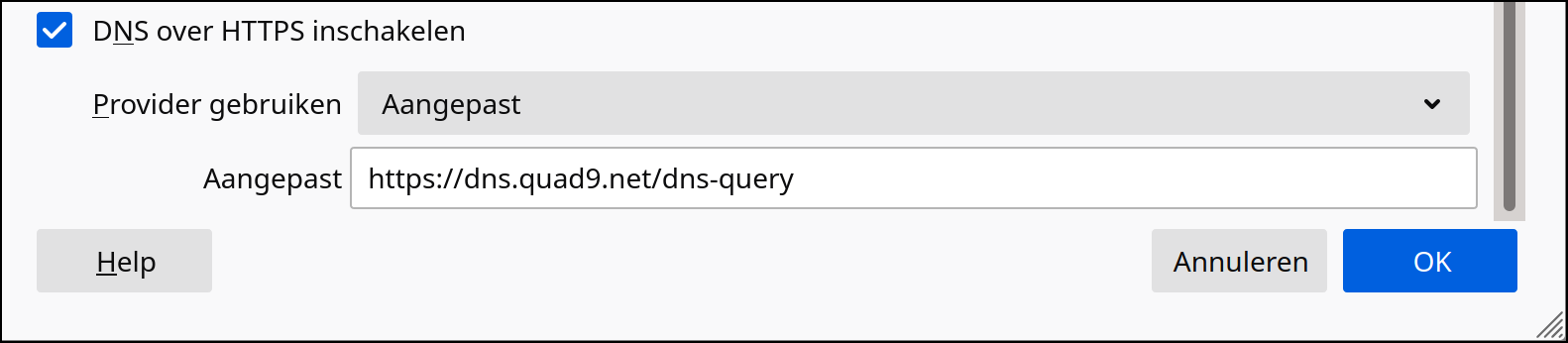

Ook bij de browser Chrome kan dit worden ingesteld. Helaas is dit niet mogelijk bij Chrome onder Linux. Google wil zich niet conformeren aan de Linux-standaarden. Daarom missen we deze functie dus bij Chrome onder Linux. Bij Firefox vinden we de instelling bij DNS over HTTPS inschakelen. De Instelling bij Thunderbird vinden we bij Instellingen > Netwerk & Schijfruimte Verbinding: Configureren hoe Thunderbird verbinding maakt met het internet.

DoT of DoH in Mac OS

Zowel DoT als DoH worden in macOS ondersteund. DoH is de veilige keuze, gezien het gebruik van de algemeen gebruikte poort 443. Er zijn door het ontwerp van Apple wel enige beperkingen voor sessies waarbij DoT en DoH niet worden gebruikt. Dit geldt namelijk voor sessies naar de App Store en voor de terminalcommando’s dig en nslookup.

We halen een script op via de website van quad9 (https://docs.quad9.net/Setup_Guides/MacOS/Big_Sur_and_later_%28Encrypted%29). Kies het gewenste script, download het en open het. Kies Install en daarna nogmaals Install. Kies daarna Done. Negeer de waarschuwingsberichten want Quad9 houdt geen privégegevens bij.

Het betreffende script is geldig tot 20 januari 2026. Daarna zul je het opnieuw moeten ophalen en installeren. Ook dit zit in het ontwerp van Apple. Eventueel kun je het script een paar dagen voor het verloopt vervangen.

Een andere oplossing is iCloud Private Relay (https://support.apple.com/en-us/102602). Dit is echter een betaalde oplossing met een abonnement. Er wordt gebruikgemaakt van twee servers. De ene server weet de zender en de andere server weet de bestemming. Hierdoor is er geen partij die zender en bestemming met elkaar kan koppelen, waardoor jouw privacy gewaarborgd is. Op deze betaalde service gaan we in dit artikel niet verder in.

Conclusie

DNS over TLS en DNS over HTTPS kunnen voor meer anonimiteit op internet zorgen. Bij het gebruik van openbare netwerken is het belangrijk om maatregelen te nemen tegen de man-in-the middle. De hier beschreven methodes maken jouw verbindingsopbouw veiliger. De benodigde functies zijn redelijk makkelijk te configureren. Er is dus geen reden om dit na te laten. Zeker als je thuis werkt via wifi, is het raadzaam om ook jouw systeem te configureren voor het gebruik van een versleutelde DNS. Op dit moment is het aantal DNS-servers die deze functies ondersteunen nog beperkt. Het is te hopen dat het snel standaard wordt bij alle internetserviceproviders.

De volgende keer

Voor het beveiligen van jouw pc en laptop zijn ook de firewall, virusscanner en instellingen van je browser belangrijk. In het volgende artikel nemen we deze onder de loep.