Steeds meer apparaten zijn verbonden met internet. Op een zeker moment stopt de ondersteuning van de fabrikant. Een dergelijk apparaat wordt dan een veiligheidsrisico en ons thuisnetwerk wordt onveiliger. Hoe lossen we dat op?

Steeds meer apparaten zijn verbonden met internet. Op een zeker moment stopt de ondersteuning van de fabrikant. Een dergelijk apparaat wordt dan een veiligheidsrisico en ons thuisnetwerk wordt onveiliger. Hoe lossen we dat op?

Ton Valkenburgh

Het aantal slimme apparaten neemt hand over hand toe. Slimme televisies, telefoons, deurbellen, thermostaten en bewakingscamera’s veroveren onze woning. En er komt nog meer op ons afkomt. Er komt echter een moment dat apparaten niet meer door de fabrikant worden ondersteund. Dan zijn ze een potentieel gevaar voor ons thuisnetwerk. Om ze dan maar naar de milieustraat te brengen, is niet erg duurzaam en om na een paar jaar weer een nieuwe televisie te kopen, is financieel niet aantrekkelijk. We moeten dus zorgen dat ze geen gevaar voor onze gegevens op de desktop of laptop vormen. Het is daarom beter de minder veilige apparaten te scheiden van de apparaten die belangrijke gegevens bevatten.

Een aantal jaren geleden ontdekte ik dat als de router van mijn netwerkprovider een update kreeg, mijn veiligheidsinstellingen in de router niet meer functioneerden. Ik moest alle vinkjes verwijderen en weer toevoegen. Daarna werkte hij weer als vanouds. Om te voorkomen dat ik steeds moest checken of de beveiliging nog werkte zoals ik wilde, heb ik een eigen router aangeschaft. Deze heb ik achter die van mijn internetleverancier gezet. De WAN-aansluiting van mijn router is aan een LAN-poort van de router van mijn internetleverancier verbonden. De updates van mijn eigen router heb ik zelf in de hand. Dat geeft een rustiger gevoel. Deze configuratie bracht me op een idee. Ik kan op deze manier scheidingen in mijn lokale netwerk aanbrengen.

Gescheiden netwerken

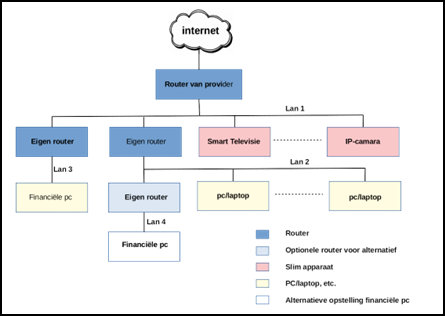

De beste beveiliging bereik je door een fysieke scheiding. Door de extra router is dat eenvoudig te bereiken. De potentiële kwetsbare apparaten worden direct aan de router van de netwerkprovider verbonden en de desktops, laptops en smartphones met actuele besturingssystemen achter de eigen router (zie afbeelding 1).

|

| Afbeelding 1: Thuisnetwerk met fysieke scheiding |

Ik gebruik een aparte laptop voor internetbankieren. Die heb ik ook achter een eigen router geplaatst. Om extra beveiligingsopties te hebben, installeerde ik DD-WRT (https://dd-wrt.com) in deze router. DD-WRT is een Linux-distributie waarmee de standaard firmware voor routers vervangen kan worden. De laptop voor internetbankieren draait onder Linux. Dat reduceert de kans op malware nog verder. De financiële laptop zit met een bekabelde LAN aangesloten op de router: ik vind namelijk dat je financiële zaken niet via een wifiverbinding moet doen.

Ik geef in afbeelding 1 twee mogelijke plaatsen voor de financiële computer aan. De alternatieve plaats in het netwerk zal voor de meesten van ons de enige reële optie zijn bij een bekabeld netwerk. Twee kabels naar bijvoorbeeld de zolder is meestal niet mogelijk. Bij het alternatief is een extra router niet echt nodig. Als je nog een router over hebt, kun je ook de slimme apparaten achter een extra router plaatsen. LAN-1 is de plek voor alle apparaten waarbij de beveiliging niet meer zeker is. Je kunt denken aan smarttelevisies die geen updates meer krijgen, settopboxen, oude tablets en beveiligingscamera’s. LAN-2 gebruik je voor je pc’s, laptops, netwerkprinter, netwerkscanner, Netwerk Attached Storage (NAS) en tablets respectievelijk smartphones met een actueel besturingssysteem.

Vanuit LAN 2 kun je apparaten in LAN 1 en 3 bereiken als je het betreffende IP-adres weet. Gebruik daarom vaste IP-adressen. Vanuit LAN 4 kun je eventueel een printer in LAN 2 gebruiken.

Virtuele LAN’s

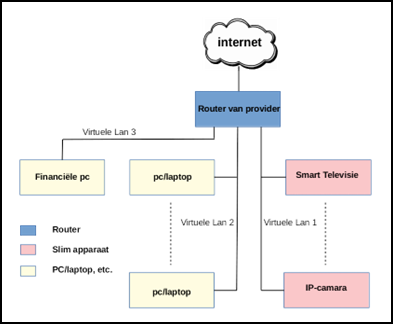

Er zijn ook routers die virtuele LAN’s ondersteunen. Je heb dan geen fysieke scheiding, maar in de programmatuur van de router wordt ervoor gezorgd dat deze netwerkdelen elkaar niet kunnen zien. Dit is minder veilig dan een fysieke scheiding, want een fout in de programmatuur is zo gemaakt. Als de router van de provider geen virtuele LAN’s ondersteunt, kun je natuurlijk ook het gastennetwerk hiervoor gebruiken. LAN 1 en 3 vallen dan samen. Wil je erg ver gaan, dan kun je de optie met twee routers combineren met de optie met virtuele LAN’s. Ik heb in mijn opstelling met twee routers ook gebruikgemaakt van de gastnetwerken van beide routers.

|

|

Afbeelding 2: Netwerk met virtuele LAN's |

Domotica en Internet of Things

De apparaten voor domotica die met internet moeten worden verbonden, plaats je het liefst in LAN 2. Als echter na verloop van tijd blijkt dat er geen updates meer komen, zou je ze naar LAN 1 moeten verhuizen. De vraag is of je dat wel wilt. Het idee dat door een veiligheidslek iemand jouw verwarming op dertig graden zou kunnen zetten, voelt niet goed. Feitelijk zou je domotica-apparaten om die reden helemaal niet met internet moeten verbinden. Dat geld ook voor Internet of Things-apparaten, al is dat natuurlijk wel tegenstrijdig met de naam. Zijn dergelijke apparaten – zeker op termijn – wel veilig genoeg om met internet te zijn verbonden? Uiteindelijk stoppen fabrikanten met updates. Vervang je ze dan door nieuwe versies? Dat zou je wel moeten doen.

Routerinstellingen

Een belangrijk aspect van netwerkbeveiliging is het instellen van de router. Omdat routers van de diverse fabrikanten nogal verschillen, is het lastig om alle belangrijke aspecten goed te duiden. Functionaliteit en terminologie verschillen erg. Ik geef daarom hier een aantal mogelijkheden. Welke je kunt gebruiken, is afhankelijk van de router, maar ook van hoe ver je wilt gaan met het beveiligen. Leg in ieder geval vast welke aanpassingen je hebt gedaan. Als het later niet lukt een apparaat aan te sluiten, kan het heel goed liggen aan de goede beveiliging die je hebt gekozen.

De IP-adressen die routers standaard gebruiken, zijn afhankelijk van fabrikant en type. Deze zijn algemeen bekend. Als je wifi gebruikt, kan iedereen zien welke router je hebt en dus welke adresreeks. Dat maakt het inbreken via wifi makkelijker. Stel dus in jouw router een andere adresreeks in. Je doet dat door in de router het derde octet (xxx.yyy.333.zzz) te wijzigen en het eerste IP-adres in het vierde octet anders te kiezen dan de standaard.

Het is verstandig om alle apparaten een vast IP-adres te geven. De meeste routers hebben een lijst voor deze vaste adressen. Daarin koppel je het MAC-adres (https://nl.wikipedia.org/wiki/MAC-adres) van een apparaat aan een IP-adres. Mocht de router dit niet ondersteunen of is het aantal vaste adressen te beperkt, dan stel je de lease time van een IP-adres op maximaal. De apparaten kun je gewoon automatisch hun IP-adres laten verkrijgen (DHCP, zie https://nl.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol). Hierna stel je het maximaal aantal adressen in de router in op het totaal aantal apparaten dat wordt verbonden met die router. Op deze wijze verklein je de kans dat iemand via bijvoorbeeld wifi in kan breken op jouw netwerk: alle beschikbare adressen zijn namelijk bezet.

De firewall in je router heeft een groot aantal mogelijkheden. Die zijn uiteraard niet bij iedere router hetzelfde. Als algemene regel schakel je in de router protocollen uit die je niet gebruikt. Hier volgt een lijst met de belangrijkste blokkades:

- WAN-toegang blokkeren. Dat geldt niet alleen voor toegang tot de instellingen van jouw router, maar eigenlijk voor alle toegang tot je computer of thuisnetwerk.

- Port scan blokkeren. Maak je IP-adres onzichtbaar op internet. Op internet draaien allerlei programma's van hackers – al dan niet met een overheidslicentie – die zoeken naar gaten bij internethosts. Als je niet direct gezien wordt, ben je alweer een stapje veiliger.

- Veel mensen vinden het leuk om vanaf hun telefoon toegang te hebben tot hun muziekverzameling op hun computer. Dit is eigenlijk heel onverstandig. Want zo'n toegang via UPnP (https://www.security.nl/posting/39877) is één van de bekende lekken in routers. De functie UPnP is dus een van de eerste functies die je in de firewall van je router moet uitschakelen. Tenslotte kun je net zo goed jouw muziekverzameling op een sd-kaartje zetten en die in je telefoon stoppen. Het scheelt dataverkeer over internet en is met de huidige geheugenkaartjes en mp3-compressie makkelijk te realiseren. Ik begrijp dat dit geen pleidooi is voor de Nexus en iPhone, maar het is absurd dat daar geen geheugenkaart in kan. Misschien om je te bewegen hun muziekservice te laten gebruiken?

- ICMP-berichten blokkeren. Het Internet Control Message Protocol wordt gebruikt voor het beheer, maar maakt je ook zichtbaar op internet. Dus ook dit moet je blokkeren. Jouw internetleverancier heeft het niet echt nodig, die kijkt wel in je modem/router als er problemen zijn.

- IDENT. Het aanvragen van de identiteit van de gebruiker van een verbinding; wordt gebruikt door hackers, dus blokkeren.

- Fragmented IP Packets blokkeren. Met gefragmenteerde IP packets probeert men je router over de kop te laten gaan en zo een kans te creëren om in te breken. Dus blokkeren.

- ‘IP Flood’ of ‘SYN Flood’ detectie. ‘SYN Flood’ is een manier van Denial-Of-Service-aanval. De router kan er ook fouten door gaan maken. Daarom is het verstandig om zowel ‘SYN Flood’ als ‘IP flood’ detectie te activeren. Er is echter een nadeel: het kan netwerkvertraging geven.

- Multicast blokkeren. Met Multicast (https://nl.wikipedia.org/wiki/Multicast) wordt nog weinig gedaan, dus je gebruikt het waarschijnlijk niet. Met blokkeren zul je niets missen. Sommige ISP's gebruiken multicast voor hun IP-TV-service. In dit geval dus wel ingeschakeld laten.

- VPN. Als je geen Virtual Private Network (IPSec of PPTP) functie gebruikt voor bijvoorbeeld je werk, kun je dit blokkeren. Op VPN komen we later nog terug.

Je kunt in sommige routers nog veel meer instellen. Je kunt dan ook bijvoorbeeld filteren op IP-poort (https://nl.wikipedia.org/wiki/TCP-_en_UDP-poorten), IP-adres en MAC-adres. Bij het filteren op IP-poort blokkeer je bepaalde functies, zodat die bijvoorbeeld niet door Trojaans-paarden kunnen worden gebruikt. Denk aan poort 25 waarmee mail wordt verstuurd. Je gebruikt bijvoorbeeld voor jouw mail een beveiligde poort en blokkeert dus de onbeveiligde poort 25. Het beste is om alle poorten die je niet gebruikt te blokkeren. Dit vergt echter vaak wel wat uitzoekwerk. Met het blokkeren van MAC-adressen kun je voorkomen dat je netwerkprinter en/of NAS vanaf internet kunnen worden benaderd.

Wifi

De wifiverbinding moet je uiteraard goed beveiligen. Jouw router zendt continu een signaal uit dat hij er is. Hij is dan te identificeren onder zijn Service Set Identifier (SSID). Kies voor de SSID een unieke naam die geen relatie heeft met je naam, adres of wat dan ook. Een willekeurige cijfer- of lettercombinatie is het beste. Het uitzenden van de SSID kun je ook uitzetten. Je bent dan minder zichtbaar in de ether, maar helaas kunnen niet alle apparaten die contact met de router moeten maken dit aan. Dit vergt dus wat experimenteren met de draadloze apparaten die je gebruikt.

Uiteraard gebruik je een versleutelde verbinding, minimaal WPA2/AES. Als je router WPA3 ondersteunt, kies je voor WPA2+WPA3 en Protected Management Frames (PMF). Als een apparaat niet kan verbinden, schakel je PMF uit. De sleutel die je kiest, moet lang zijn: het liefst groter dan 25 bits. Als laatste zet je alle draadloze apparaten in de lijst van toegestane MAC-adressen. Dit laatste is niet handig bij Android-telefoons of -tablets. Die veranderen standaard steeds hun MAC-adres. Dat kun je uitzetten. Ikzelf geef er de voorkeur aan om de lijst van toegestane MAC-adressen uit te zetten in de router.

Tot slot zet je automatische updates aan. Als je router goed functioneert, maak je een back-up van de configuratie en berg je deze goed op. Dit doe je na iedere wijziging, zet de datum in de bestandsnaam.

Toegang vanaf internet

Sommige mensen willen graag toegang tot hun netwerk vanaf internet. Ik raad dat altijd af. We zien dat zelfs professionele netwerkbeheerders moeite hebben om hun netwerk inbraakvrij te houden. Waarom zou jij dat beter kunnen? Als je het dan echt wilt, moet je alleen toegang via een Virtual Private Network toestaan. Laat in ieder geval geen internettoegang tot de instellingen van jouw router toe. In sommige routers kun je instellen welk IP-adres toegang heeft tot de beheerfunctie van de router. Zo kun je regelen dat alleen de beheerderscomputer toegang heeft tot die essentiële functie.

Twee routers achter elkaar maakt het lastig om toegang vanaf internet te regelen. Je kunt dan het beste kiezen voor het netwerk met virtuele LAN’s. Mocht de router van jouw provider geen virtuele LAN’s ondersteunen, dan moet je een eigen router inzetten. De router van de provider laat je in bridge mode zetten.

Tot slot testen

Uiteraard is het belangrijk om te weten of het inderdaad is gelukt om jouw netwerk goed dicht te zetten. Op internet is er een aantal websites waarmee je makkelijk kunt testen of alle poorten dicht staan. Sommige sites hebben speciale tests voor de firewall in je router. Ook is het mogelijk te checken welke protocollen worden ondersteund. Daarmee test je meer jouw netwerkleverancier dan je eigen router. Alle 65.000 poorten laten testen duurt erg lang en gaat vaak mis. Begin daarom met eerst de belangrijkste te testen. Een aantal voorbeelden om de beveiliging van je router te testen, zijn https://www.ipfingerprints.com/portscan.php, https://pentest-tools.com/network-vulnerability-scanning/port-scanner-online-nmap, https://www.ipvoid.com/port-scan en https://dnschecker.org/port-scanner.php.