Beveiliging van financiële transacties moet goed geregeld worden. Zo bekeken zijn de eisen die een nieuwe Europese wet stelt niet verkeerd. Het gaat echter mis als banken vervolgens daarvoor verouderde technologie verplicht gaan stellen.

Henk van de Kamer

Veel beter zou een open standaard zijn, zonder verplichting qua programma of besturingssysteem... want zeg nou zelf, diensten als sms-berichten, wie gebruikt die nog?

Banken maken regelmatig reclame dat ze nooit om een pincode of wachtwoord zullen vragen. Maar blijkbaar mag er wel gevraagd worden naar een 06-nummer. Dat overkwam mij een tijdje geleden toen ik inlogde bij ICS, de maatschappij waar ASN Bank het beheer van hun creditcards uitbesteedt.

Creatief liegen

Na het opgeven van mijn zeer unieke 06-99999999 nummer – bedrijven en overheid vragen om vervuiling in hun databases – bleek uit het mailtje dat er een nieuwe rekening klaar stond, onzin was. Dat mailtje en de website waren volgens mij geen namaak, dus maar eens vragen waarom ze opeens mijn 06-nummer nodig hebben. Het antwoord:

Vanwege nieuwe wet- en regelgeving moet u binnenkort tweemaal identificeren om online transacties te doen met uw Card en om online in te loggen op Mijn ICS. Voor de dubbele beveiliging hebben wij uw 06-nummer nodig.

Twee maal identificeren? Ze bedoelen waarschijnlijk two factor authentication [1]. Veel mensen zijn slecht in het bedenken van wachtwoorden en willen ook geen wachtwoordmanager gebruiken. Om die reden willen steeds meer bedrijven naar een tweestapsverificatie inlogsysteem. Je maakt dan voor het inloggen gebruik van minimaal twee keuzes uit het lijstje: iets dat je weet, iets dat je bezit, iets dat je bent. Het eerste is bijvoorbeeld een wachtwoord, het tweede een calculator, bankpas of mobiele telefoon en het derde een vingerafdruk, irisscan of in de toekomst misschien wel DNA. Het bezit is meestal een fysiek voorwerp, maar dat hoeft niet, zoals we straks zullen zien. O ja, de uitleg werd afgesloten met:

Voor de volledigheid laten we u nog weten dat de nieuwe regels omtrent de dubbele beveiliging niet alleen voor ons gelden, maar ook voor andere partijen zoals banken, zorgverzekeraars en overheidsdiensten.

Die zorgverzekeraars en overheidsdiensten hebben sowieso niets met de nieuwe wetgeving te maken. Maar laat ik niet op de zaken vooruitlopen...

Geen mobiel

Ik heb een pesthekel aan mobiele telefoons en gebruik deze alleen onderweg, omdat openbare telefooncellen niet meer bestaan. Omdat banken in het verleden wel vaker een eigen interpretatie van nieuwe wetgeving hanteerden, was mijn volgende vraag uiteraard een link naar deze. Dat werd een verhaal [2] bij De Nederlandse Bank (DNB) over de PDS2 [3]: Payment Services Directive. Dit is een herziene versie van het origineel uit 2007 hetgeen de laatste twee verklaart. Zoals gebruikelijk is de uitleg in ambtelijke of juridische taal met heel veel afkortingen en ander jargon. Maar voor zover ik het begrijp gaan er twee dingen gebeuren. Ten eerste kunnen we bijvoorbeeld Google toegang geven – niet doen hoor! – tot onze digitale bankafschriften en ten tweede gaat er een Europees iDeal-equivalent komen.

Zoals gezegd was het verhaal niet super duidelijk en besloot ik DNB te bellen voor meer uitleg. Om te beginnen waren ze stomverbaasd. Nederland loopt weer eens achter met de invoering van deze Europese regelgeving. Het had begin januari ingevoerd moeten zijn, maar dat wordt op zijn vroegst het vierde kwartaal. Verder staat in de wet nergens dat de tweede factor een mobiele telefoon moet zijn. Het is zelfs discutabel of inloggen op de website van een financiële instelling gebruik moet maken van twee factoren. Voor het initiëren van wat ik voor het gemak de Europese iDeal blijf noemen en natuurlijk het inzicht geven in alle afschriften, is wel die tweede factor nodig. Maar op welke manier mag elke partij zelf bepalen; er is zeker geen eis voor een mobiel...

Tweede factor

Ondertussen had ik bij ICS een app gevonden die voor zover ik begrijp een TOTP [4] – Time-based One Time Password – in de vorm van een eCode kan genereren. Via een veilig kanaal wordt eenmalig een voor iedereen unieke sleutel – een 80 bits getal – uitgewisseld. Ofwel, alleen wie deze sleutel bezit, kan de juiste code doorgeven. Die code is gebaseerd op de Unix timestamp, ofwel het aantal seconden dat is verstreken sinds 1 januari 1970, en de unieke sleutel.

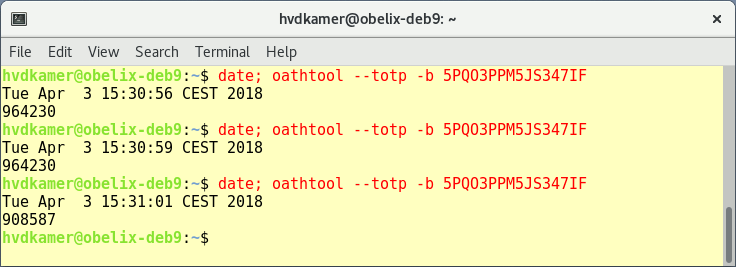

Een TOTP kan met meerdere programma’s gemaakt worden en ter demonstratie gebruik ik een Linux-commando (zie figuur 1). De code achter de -b is een zogenaamd base32 [5] – ofwel elk teken codeert vijf bits – gecodeerd 80 bits binair getal. Omdat elke seconde een ander getal oplevert, wordt een periode gebruikt. Standaard is dat in oathtool dertig seconden en daarom is het getal in de derde poging anders geworden. Een andere standaard is zes tekens, maar ook die kan langer of korter zijn. Zodra echter de sleutel en andere variaties bekend zijn, kan elk programma het juiste antwoord berekenen.

Figuur 1: Drie keer uitvoeren van oathtool...

Schijnbeveiliging

Het ‘bezit’ – kennis voor wie de string van zestien tekens uit zijn of haar hoofd leert – van de sleutel is een extra factor die aannemelijker maakt dat het niet een kwaadwillende is de transactie uitvoert. Ik zeg aannemelijk, want de sleutel moet natuurlijk alleen bij jou en de tegenpartij bekend zijn. Met de juiste sleutel en andere instellingen zullen beide kanten per tijdstip hetzelfde getal berekenen.

Die sleutel moet dus op een veilige manier aan ons worden verteld. ICS wil daar sms voor gaan gebruiken. Maar het zou ook prima op papier kunnen, via een versleutelde mail of zelfs via een https-website. Persoonlijk vind ik de eerste optie de meest onveilige. Waarom? Voor gesprekken met een mobiele telefoon wordt een versleuteling met de naam A5/x gebruikt, voor data is dat een variant daarvan met de naam GEA/x. Versie 0 is geen versleuteling, versie 1 is door Franse invloed [6] – zij wilden graag kunnen afluisteren? – een zwakke 64bits-variant geworden. Ooit voldoende, maar inmiddels door iedereen te kraken [7]. Versie 2 is een versie met een zwakkere versleuteling en was bedoeld voor de export. Omdat de sleutel voor hedendaagse computers veel te kort is, zijn intussen versie 3 en 4 vastgelegd. Geen idee hoeveel mobieltjes daar gebruik van kunnen maken, maar versie 3 vertoont al wat scheuren...

Een andere reden waarom ik mobieltjes geen veilige gedachte vind, heeft te maken met het besturingssysteem. Dat zijn er effectief [8] nog maar twee: Android en iOS. Windows op mobieltjes is zo goed als dood. Als we alle ooit verkochte toestellen bekijken is iOS de grootste. Maar met de cijfers van vorig jaar verkochte toestellen, is Android veruit de grootste. Nu heeft iOS een betere reputatie qua veiligheid, maar alleen als actief de updates worden doorgevoerd [9, 10]. Dat is het grootste probleem van Android. Fabrikanten brengen nauwelijks updates uit voor oudere toestellen. Omdat een sms op een telefoon ontsleuteld wordt, kan malware deze ongehinderd doorsturen.

Ik lijk qua mobieltjes misschien wel wereldvreemd, maar ik zie ook dat sms-berichten steeds minder gebruikt worden. Ik snap daarom niet waarom ICS bij het kiezen van een verbeterde beveiliging gaat voor SMS-berichten die voor een groot deel ontvangen worden onder waarschijnlijk niet up-to-date besturingssystemen. Sterker nog, ICS gaat waarschijnlijk de app uitfaseren en voortaan bij elke transactie een sms-bericht versturen. Dat maak ik op uit het antwoord op mijn vraag of de app uitkomst zou bieden. Die zou ik in een virtuele machine zonder internetverbinding met de nieuwste x86 Android kunnen gebruiken.

Tot slot

Ik heb hierboven bewust het kopje ‘Creatief liegen’ gebruikt. Het antwoord van ICS is een combinatie van harde eisen en hun eigen keuzes of interpretatie daarvan. Tussen de regels door lijkt het alsof alle banken straks een mobiele telefoon verplicht gaan stellen, maar dat is dus niet waar.

Nu gebruikte ik de creditcard voornamelijk voor het betalen van Chinese spulletjes. Omdat die Chinezen geen domme jongens zijn, hebben ze in hun betaalsystemen het Nederlandse iDeal opgenomen. Nu is de Nederlandse markt klein, maar iedereen die online betalingen accepteert zal de Europese variant gaan toevoegen. Daarmee is de creditcard in Europa zo goed als overbodig geworden. Ik heb dus de mijne opgezegd, want met zoveel domheid is dat het enige signaal wat misschien overkomt.

Infolinks

[1] https://en.wikipedia.org/wiki/Multi-factor_authentication

[2] www.dnb.nl/betalingsverkeer/psd2/index.jsp

[3] https://psd2.nl/

[4] https://en.wikipedia.org/wiki/Time-based_One-time_Password_algorithm

[5] https://en.wikipedia.org/wiki/Base32

[6] https://en.wikipedia.org/wiki/A5/1#History_and_usage

[7] https://events.ccc.de/camp/2011/Fahrplan/attachments/1868_110810.SRLabs-Camp-GRPS_Intercept.pdf

[8] https://channellife.com.au/story/windows-phones-officially-dead-market-share-drops-997/

[9] www.theregister.co.uk/2017/07/20/ios_security_skycure/

[10] www.theiphonewiki.com/wiki/Malware_for_iOS