Van de malafide software is de ransomware een van de gevaarlijkste. Een aanval komt veelvuldig voor en kan je databestanden voorgoed ontoegankelijk maken, tenzij je bereid bent om losgeld te betalen. Hoe bescherm je je systeem tegen gijzelsoftware? Lees het hier.

Toon van Daele

Krijg je te maken met ransomware, dan zit je Krijg je te maken met ransomware, dan zit je goed in de nesten. Het programma begint meestal meteen alle bereikbare databestanden te versleutelen. Dat zijn in principe alle bestanden op je computer die zonder extra inlog benaderbaar zijn. Data op lokale schijven dus, maar wellicht ook die in netwerkverbindingen en zelfs bij je cloudopslagdienst. Het volstaat immers om de bestanden te versleutelen in de lokale synchronisatiemap van die dienst om de data in de cloud zelf corrupt te maken. Voor wie zich afvraagt hoe zulke ongein op je systeem belandt: een bijlage of link in een e-mail of in een bericht op sociale media openen kan genoeg zijn. Of je systeem is niet helemaal up-to-date en dus kwetsbaar voor malafide software (oftewel malware), die tijdens een sitebezoek ongemerkt je systeem compromitteert. Genoeg redenen dus om alert te zijn. We bespreken kort enkele beveiligingstools, maar onze focus ligt vooral toch op het uitbouwen van een solide back-upstrategie.

|

| Zonder extra inlog zijn ook netwerkmappen zomaar bereikbaar voor ransomware! |

|

|

| Windows heeft een eigen anti-ransomwarefunctie ingebouwd: Controlled Folder Access |

CFA

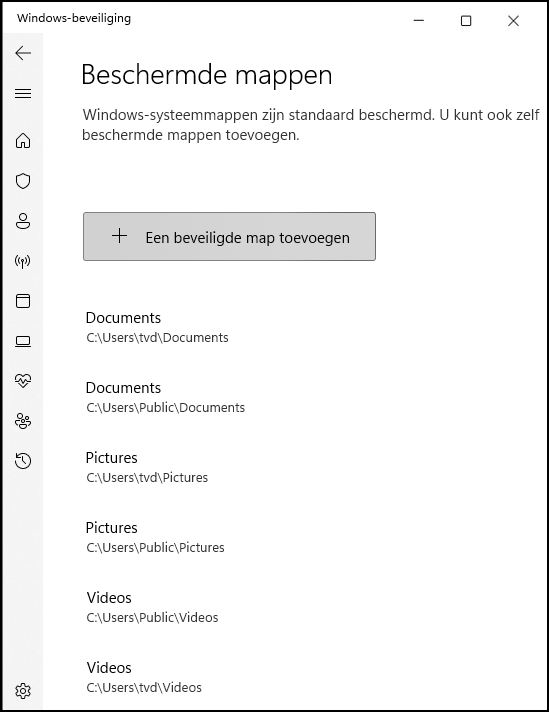

Uiteraard heb je op elk moment een firewall en een up-to-date antivirusprogramma in de aanslag. Dat mogen wat ons betreft de tools van Windows zelf zijn, want die zijn best degelijk. Voor extra veiligheid kun je ook specifieke anti-ransomwaretools inzetten. Er zit er zelfs een in Windows. Ga naar Instellingen en kies Bijwerken en beveiliging en Windows-beveiliging. Open Virus- en bedreigingsbeveiliging en scrol tot bij Bescherming tegen ransomware beheren. Zet de schakelknop bij Controlled Folder Access (CFA) aan en bevestig je keuze. Vervolgens klik je op Beschermde mappen: je ziet dat mappen als Documents en Pictures standaard worden beschermd tegen ongewilde wijzigingen. Klik op Een beveiligde map toevoegen om bijkomende mappen tegen onverhoedse aanpassingen door ransomware te beveiligen. Met Een app toestaan via Controlled Folder Access en Een toegestane app toevoegen kun je vertrouwde toepassingen autoriseren die alsnog data in die beschermde mappen mogen aanpassen. Zonder extra inlog zijn ook netwerkmappen zomaar bereikbaar voor ransomware! Windows heeft een eigen anti-ransomwarefunctie ingebouwd: Controlled Folder Access

EXTRA PREVENTIETOOLS

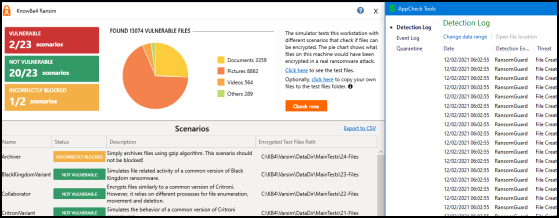

Moet je geregeld afrekenen met ongewenste blokkeringen door CFA, dan kun je andere tools inzetten. De meeste zijn intussen (helaas) opgenomen in complete beveiligingssuites, maar afzonderlijk verkrijgbaar is nog AppCheck (checkmal. com/product/appcheck). Daar bestaat een betaalde Pro-versie van die ook netwerk-shares beschermt (lees hier verderop meer over), maar ook de gratis editie biedt al extra bescherming. Als het goed is, verschijnt na de installatie een programmavenster dat aangeeft dat je systeem in real-time beschermd is, tegen allerlei exploits (aanvallen) en tegen manipulaties van het bootrecord. Dit venster kun je trouwens altijd oproepen door het programma-icoon in het Windows-systeemvak met rechts aan te klikken en Open AppCheck te selecteren.

In dit venster tref je ook de knop Tools aan die naar een logbestand verwijst. De knop Options opent een instellingenvenster met diverse tabbladen. We hebben niet de ruimte om op alle opties in te gaan, maar open zeker het tabblad RansomShelter. Wanneer je hier Use Ransomware Protective Shelter activeert, kun je de locatie invullen van de map waar AppCheck automatisch bestanden zal kopiëren waarvan het vermoedt dat die door ransomware worden belaagd. Er zijn verschillende opties om de omvang van deze back-upmap te beperken. In het contextmenu van AppCheck vind je tevens de optie Run Cleaner. Deze opschoontool controleert diverse systeemonderdelen op potentiële malware, zoals ransomware. Je bepaalt zelf de onderdelen op het tabblad Cleaner onder de Options-knop.

Ransomware-testJe wilt je systeem natuurlijk niet laten infecteren met ransomware om Je wilt je systeem natuurlijk niet laten infecteren met ransomware om je verdediging te testen, net zoals je geen virussen op je systeem wilt toelaten om je antivirustool te checken. Er zijn echter simulatietools die het mogelijk maken dat op een veilige manier te testen. Wat virussen betreft volstaat het in principe om een Eicar-testbestand te downloaden (op eicar.org/?page_id=3950) om te zien hoe je antivirustool reageert. |

|||

|

AppCheck houdt circa 90 procent van de geteste ransomware-simulaties tegen. |

|||

BACK-UPSTRATEGIE

Zoals blijkt uit het tekstkader ‘Ransomware-test’ hierboven kunnen tools als AppCheck best nuttig zijn, maar ze zijn helaas niet onfeilbaar. Daarom blijft ook een ransomware-bestendige back-upstrategie zeer belangrijk. Bij zo’n strategie komt het er eigenlijk op neer dat je back-ups niet rechtstreeks benaderbaar zijn zonder dat een extra login of een of andere fysieke handeling, zoals het aansluiten van een medium, vereist is.

|

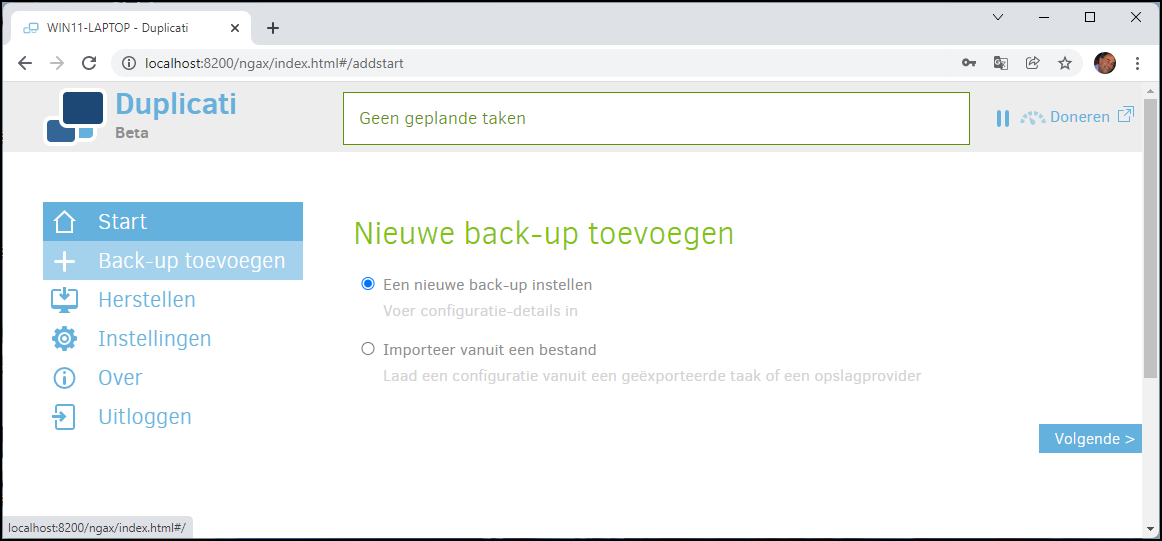

| Duplicati 2 beschikt over een eenvoudige en gebruiksvriendelijke webinterface |

Een degelijke back-upstrategie omvat in elk geval meerdere back-ups, bij voorkeur volgens het 3-2-1-principe. Je maakt hierbij minstens drie backups op twee verschillende media, waarvan één medium offline is en bij voorkeur ook off-site. Dat zouden dus bijvoorbeeld een externe schijf of een snelle usb-stick, een netwerkshare, zoals je nas, en opslagruimte bij een cloudprovider kunnen zijn. Er zijn gelukkig een paar gratis tools waarmee je dergelijke back-ups kunt automatiseren en inplannen. Mijn favoriet hiervoor is het opensource Duplicati 2.0, dat zowel voor Windows, macOS als Linux beschikbaar is (duplicati.com). We kiezen hier voor de Windows-versie, die zich met een handjevol muisklikken laat installeren.

Als het goed is, komt even later de webinterface van Duplicati beschikbaar via je browser, op het adres http://localhost:8200

|

| Als je dit instelt, is de Duplicati-server ook bereikbaar vanaf een ander netwerkapparaat |

BASISCONFIGURATIE

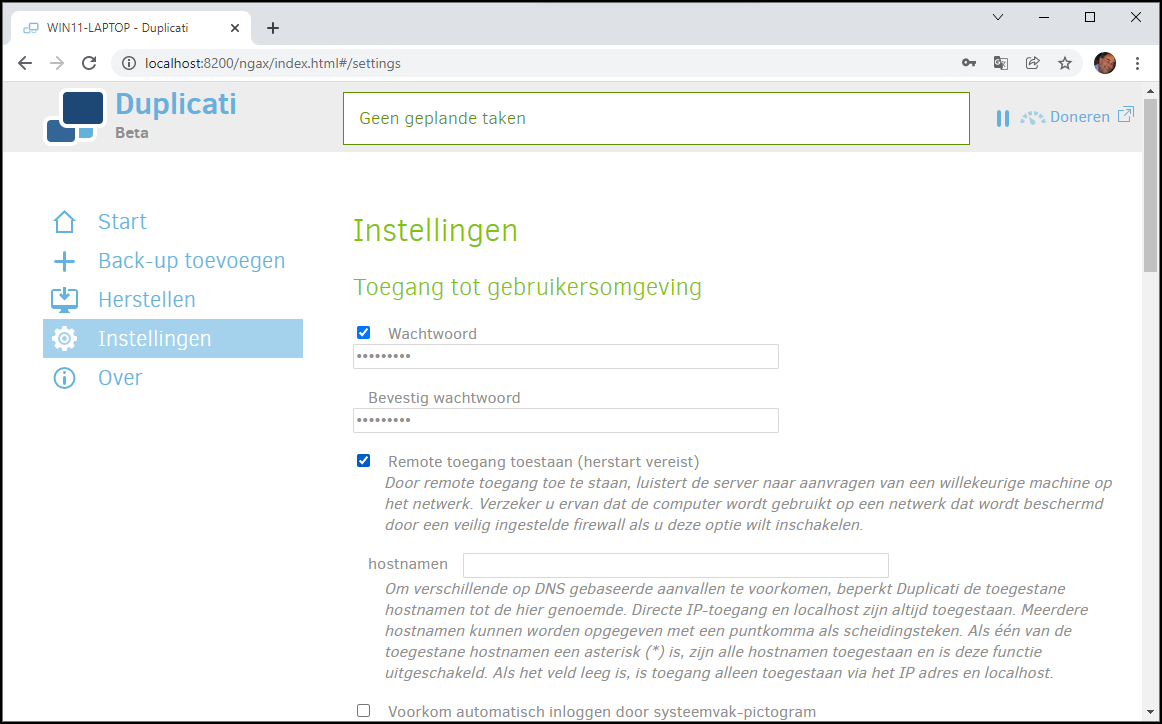

Klik bij voorkeur op Yes om aan te geven dat je de Duplicati-omgeving met een wachtwoord wilt afschermen, plaats een vinkje bij Wachtwoord en voer 2x een wachtwoord in. Heb je Duplicati bijvoorbeeld op een computer geïnstalleerd die niet altijd makkelijk bereikbaar is, plaats dan een vinkje bij Remote toegang toestaan en herstart Duplicati. Dit maakt dat de webinterface voortaan ook bereikbaar is vanuit een browser vanaf een ander apparaat in je netwerk. Zorg er wel voor dat je firewall deze verbinding niet blokkeert; sta desgevraagd de verbinding toe.

Vervolgens hoef je in die browser maar het adres http://<ip-adres-duplicati-toestel>:8200 in te vullen. Je moet hiervoor wel het interne IP-adres van die computer kennen. Dit vind je door op die computer Opdrachtprompt te openen en ipconfig uit te voeren. Je ziet het adres staan bij IPv4 Address van de actieve netwerkadapter.

Op de Instellingen-pagina van Duplicati kun je bovendien de taal aanpassen, waaronder Nederlands. Bevestig je wijzigingen door onderaan de webpagina op OK te klikken.

EXTERNE SCHIJF

We kiezen dus voor een heuse 3-2-1 back-upopzet en we beginnen met het eenvoudigste onderdeel: een back-up naar een rechtstreeks aangesloten medium, bij voorkeur een externe schijf.

|

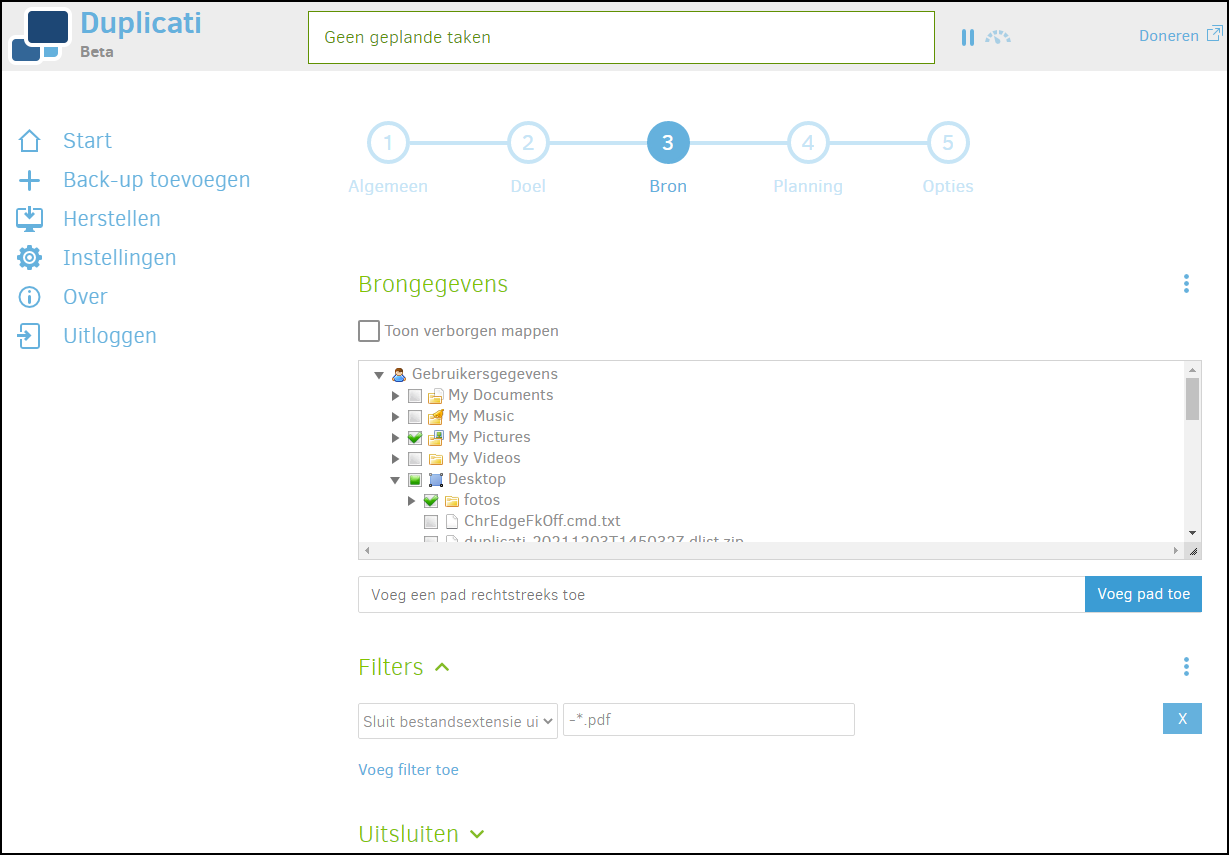

| Je beslist uiteraard zelf welke gegevens je meeneemt in je back-ups |

Open dus + Back-up toevoegen in het browservenster van Duplicati, kies Een nieuwe back-up instellen en bevestig met Volgende. In het eerste venster vul je een geschikte naam en een eventuele omschrijving voor deze back-up in. Bij Versleuteling kun je wellicht Geen versleuteling selecteren, op voorwaarde dat de fysieke schijf niet zomaar in handen van onbevoegden kan komen. Druk op Volgende en kies als Back-updoel de optie Lokale map of station bij Opslagtype. Selecteer het medium en pad bij Map-pad of klik op Voer pad handmatig in en vul zelf het back-uppad in. Omdat het om een lokale schijf gaat, hoef je geen inloggegevens in te vullen. Bevestig met Volgende en selecteer alle mappen waarvan je de data wilt back-uppen. Of je vult zelf een pad in en je drukt op Voeg pad toe. Bij Filters en Uitsluiten kun je een of meerdere filtercriteria toevoegen om specifieke mappen of bestanden buiten je back-up te houden, zoals bestanden groter dan 1 GB.

|

| Heb je je back-ups ingesteld, dan heb je er in principe nauwelijks nog omkijken naar |

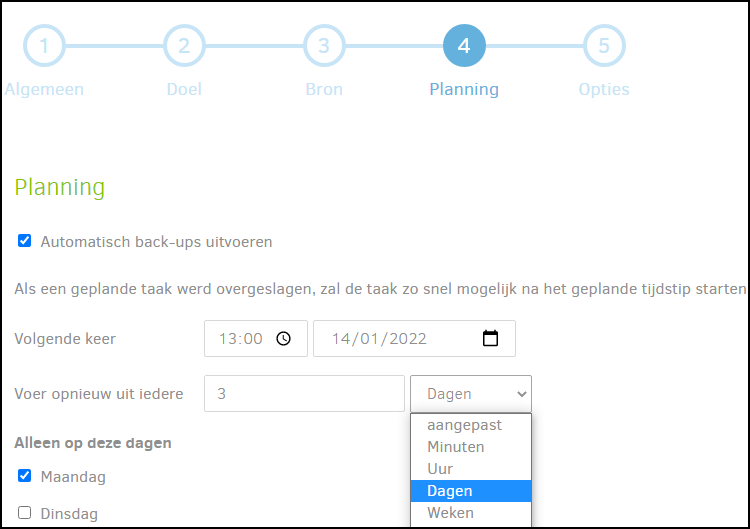

PLANNING EN OPTIES

Zodra je op Volgende drukt, krijg je de gelegenheid je back-up in te plannen. Zo kun je aangeven wanneer en met welke frequentie Duplicati moet checken of er inmiddels nieuwe of gewijzigde bestanden zijn bijgekomen die in dat geval in de back-up worden meegenomen. In het volgende venster maak je duidelijk of je de individuele back-upvolumes tot bepaalde groottes wilt beperken, bijvoorbeeld wanneer je naar een cloudserver back-upt. Standaard is deze waarde ingesteld op behapbare bestanden van 5O MB. Interessant is ook de Back-up retentie. Zo worden standaard alle (oudere) back-ups behouden, maar als je opslagruimte beperkt is, kun je beter een optie als Verwijder back-ups die ouder zijn dan (bijvoorbeeld) 30 Dagen gebruiken. Rond af met Opslaan.

In het startvenster van Duplicati vind je een overzicht van de ingeplande en uitgevoerde back-ups. Hier kun je back-ups trouwens ook geforceerd uitvoeren met Nu uitvoeren. Selecteer een back-up en klik bij Configuratie op Bewerken als je de back-up wilt aanpassen. Je doet er ook goed aan om af en toe bij Geavanceerd op Bestanden controleren te klikken om de bestandsintegriteit van je back-up na te gaan. Klik bij Rapportage op Log weergeven om de laatst uitgevoerde handelingen te zien.

NETWERKVERBINDING

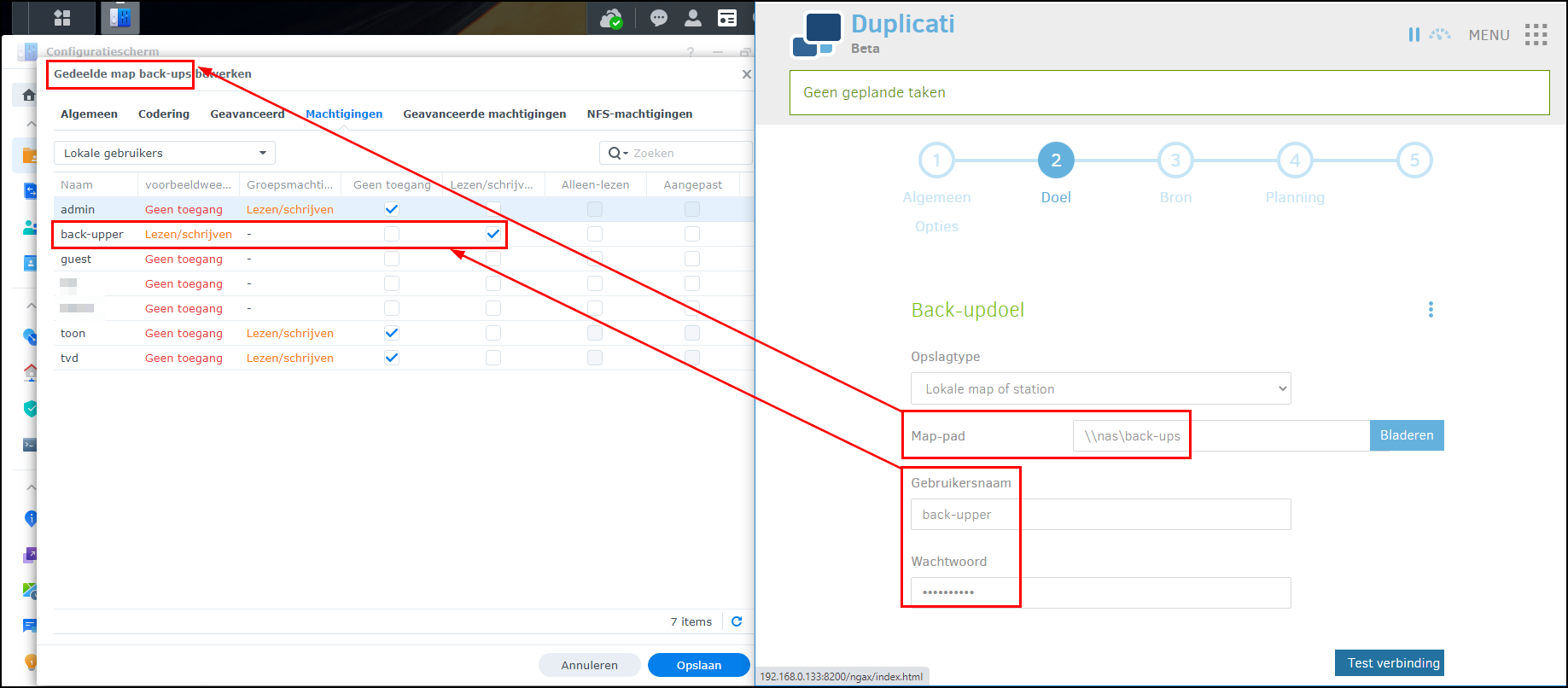

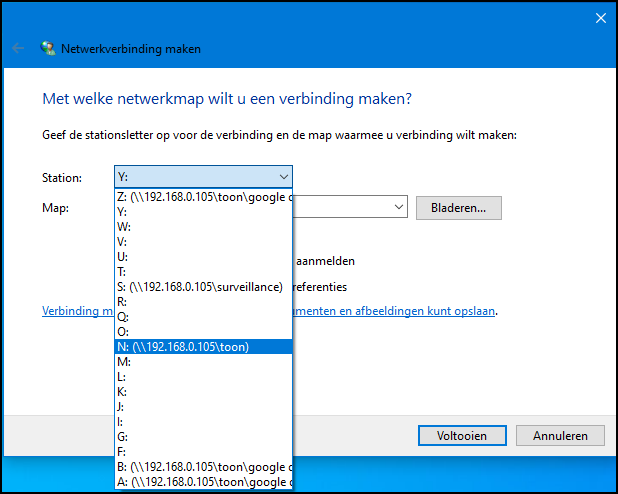

Omdat we aan de 3-2-1-regel willen voldoen, maken we nu een tweede back-up. Deze keer naar een netwerkshare op een andere computer of op een nas. Klik dus op + Back-up toevoegen en Een nieuwe back-up instellen. In het venster Back-updoel kies je bij Opslagtype weer Lokale map of station, maar deze keer klik je wel op Voer pad handmatig in en vul je bij Map-pad het zogeheten unc-pad naar je netwerkshare in, bijvoorbeeld \\<naam_of_ip-adres_van_pc_of_nas\ <naam_van_gedeelde-map>. Dat zou dus iets kunnen worden als \\mijnnas\backupmap.

We raden je echter sterk aan om die share met een inlog af te schermen om te vermijden dat ransomware zomaar tot bij die netwerkshare kan komen. Deze inloggegevens vul je dan in Duplicati in bij Gebruikersnaam en Wachtwoord. Hoe je zo’n login-id op een nas creëert, lees je in het kader ‘Nas-back-ups’ op de volgende pagina. Controleer met de knop Test verbinding of Duplicati wel bij de gedeelde map kan komen. De rest van de back-upconfiguratie is vergelijkbaar met die van een lokale schijf.

|

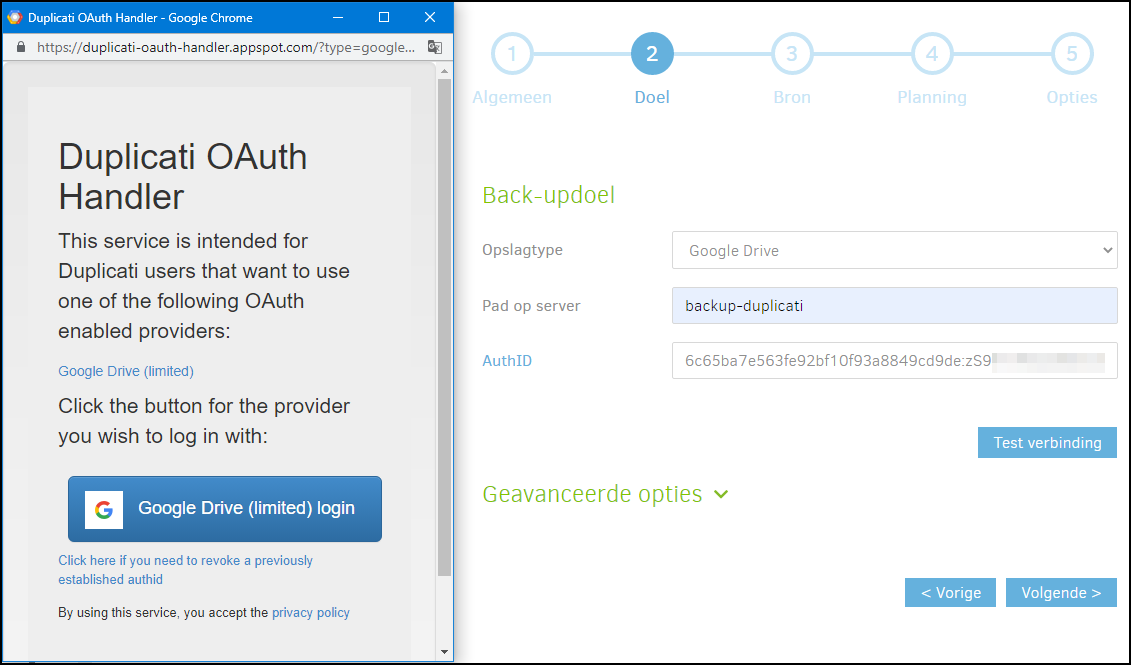

| Je moet Duplicati wel eerst even autoriseren bij je cloudopslagprovider |

CLOUDOPSLAG

Als laatste back-up in ons 3-2-1-scenario kiezen we een back-up naar een cloudopslagprovider. We nemen Google Drive als voorbeeld, maar de werkwijze voor andere providers is hetzelfde. Je neemt je back-upmap bij Google bij voorkeur niet mee op in de synchronisatie met je lokale map. Voor je derde back-up met Duplicati kies je deze keer bij Opslagtype de optie Google Drive, waarna je bij Pad op server de naam van je back-upmap invult. Vervolgens klik je op AuthID en Google Drive (limited) login en vul je je Google-inloggegevens in. Bevestig met Toestaan en check ook dit keer de connectie met Test verbinding. De rest van het back-upverhaal ken je inmiddels.

|

|

HERSTEL

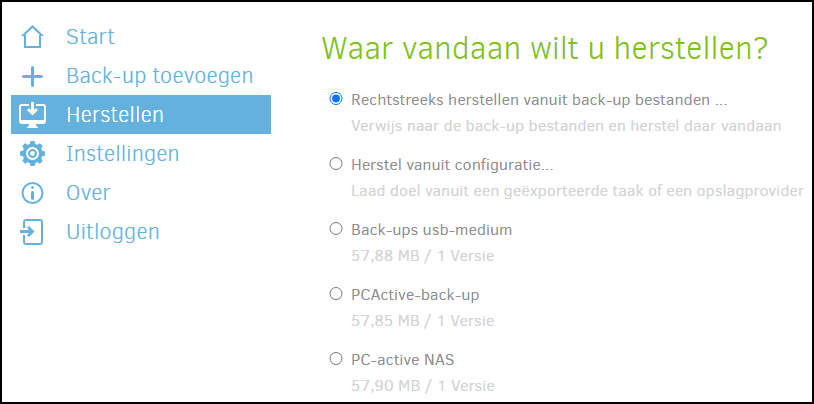

Word je ooit slachtoffer van ransomware of ander onheil, dan kun je normaliter nog terugvallen op minstens één back-up. Je zorgt er natuurlijk wel voor dat je systeem helemaal vrij van malware is voordat je je back-ups benadert en terugzet.

|

| Een wizard helpt je bij het terugzetten van de gewenste back-up |

Start vervolgens het eventueel opnieuw geïnstalleerde Duplicati op, klik op Herstellen in het startscherm en kies Rechtstreeks herstellen vanuit back-up bestanden. Druk op Volgende en verwijs naar de back-uplocatie. Druk nogmaals op Volgende en vul indien van toepassing het wachtwoord in. Klik op Verbind, selecteer de gewenste (en wellicht meest recente?) back-upversie en selecteer alle bestanden die je wilt terugzetten. Klik nogmaals op Volgende en selecteer Originele locatie of vink Kies locatie aan en verwijs naar een geschikt doelpad. Eventueel plaats je een vinkje bij Herstel lees/schrijfpermissies. Rond af met Herstellen. Deze keer was je de ransomware te snel af. Houden zo!

Woordenlijst

|

Gegevens veiligstellenAls je die oude Windows 10-computer gaat hergebruiken, is het aan te Als je die oude Windows 10-computer gaat hergebruiken, is het aan te raden om je gegevens vooraf veilig te stellen. Dat kan op een externe harde schijf of in de cloud. Een kleine tip wellicht? Klik in de Windows Verkenner mappen als Documenten en Afbeeldingen aan met de rechtermuisknop. Kies dan voor Eigenschappen en ga naar het tabblad Locatie. Je kunt dan de complete inhoud van zo’n map verplaatsen (!) naar de al genoemde externe harde schijf. Maar er is uiteraard ook niets mis met een ouderwetse en keiharde 1-op-1 image-back-up! Je weet maar nooit… |