Het aantal slimme apparaten in huis groeit en de meeste neem je direct op in het netwerk. Dat brengt door slecht beveiligde apparaten soms risico’s met zich mee. We laten zien welke risico’s dat zijn; hoe je ze beperkt lees je in het artikel Workshop IoT beveiligen.

Gertjan Groen

Vrijwel alle slimme apparaten communiceren draadloos en in veel gevallen via wifi, zodat ze automatisch deel uitmaken van je netwerk. Dat is heel praktisch, want je kunt ze direct met bijvoorbeeld een app op je smartphone bedienen en vaak zelfs op afstand via internet. Maar het brengt ook risico’s met zich mee. De meeste apparaten in het Internet of Things zijn feitelijk kleine computers met een besturingssysteem. Als ze niet afdoende zijn beveiligd, krijgen hackers een kans om in te breken en de apparaten over te nemen. Er zijn volop voorbeelden van kwetsbare ip-camera’s maar ook babyfoons, deurbellen, netwerkvideorecorders, mediaspelers en internetradio’s. Vooral met goedkope ip-camera’s moet je oppassen. Daarom nemen we ze als uitgangspunt in dit artikel. Maar het meeste is ook op andere apparaten van toepassing! We leggen uit welke risico’s er zijn en hoe je die kunt beperken.

|

| Apparaten zoals ip-camera’s kunnen een risico vormen |

KWETSBAARHEDEN GEKOPIEERD

Als er kwetsbaarheden in bijvoorbeeld een bepaalde ip-camera worden gevonden, zie je vaak dat dezelfde kwetsbaarheid terugkomt in de camera’s van tientallen andere fabrikanten, waardoor opeens miljoenen apparaten een risico vormen. Dat komt omdat ip-camera’s dezelfde hardware en software gebruiken, afkomstig van een zogeheten oem (original equipment manufacturer)-fabrikant. Het hart van zo’n ip-camera wordt, eigenlijk net als in je smartphone, gevormd door een geïntegreerde chip, ook wel SoC (System-on-a-Chip) genoemd. De chipfabrikant levert daar ook besturingssoftware bij, waarin kwetsbaarheden kunnen zitten. Maar in de praktijk worden kwetsbaarheden via allerlei extra toepassingen ingebracht door de oem-fabrikant, die vaak ook nauwelijks de moeite neemt om het geheel afdoende te beveiligen. Het betreft niet alleen apparaten die in China worden verkocht, ook in Nederland kom je ze tegen. Door de slechte beveiliging kun je via sites als het Russische Insecam (insecam.org/) eenvoudig meekijken naar onbeveiligde camerabeelden. Ook berucht zijn de zoekmachines voor met internet verbonden apparaten, zoals Shodan (shodan.io).

|

| Op Insecam zijn al jaren talloze onbeveiligde camerabeelden te bekijken |

OVERNAME VAN APPARAAT

Het grootste risico voor ip-camera’s is dat ze op afstand worden overgenomen. Dat kan via de webinterface, maar ook via diensten als Telnet of ssh. Beide diensten zijn bedoeld om op afstand in te loggen zodat - vergelijkbaar met de opdrachtprompt van je pc - allerlei opdrachten gegeven kunnen worden of programma’s uitgevoerd. Hoewel Telnet en ssh niet nodig zijn voor het gebruik van de ip-camera, zijn ze vaak wel actief. Wat het probleem groter maakt, is dat in enkele ‘gevaarlijke’ modellen ook al enkele accounts actief zijn met vooraf ingestelde wachtwoorden, die ook bij hackers bekend zijn. Of er worden heel zwakke wachtwoorden gebruikt die gemakkelijk zijn te kraken. Verder zijn er apparaten gevonden waarin Telnet uitstaat, maar wel op afstand kan worden ingeschakeld met een commando via het netwerk of internet. Dat geeft te denken.

|

| Via achterdeurtjes krijgen hackers toegang tot het bestandssysteem (credit: www.pexels.com) |

Vorig jaar vond een onderzoeker zo’n achterdeurtje in verschillende ip-camera’s en netwerkvideo recorders. En in 2019 constateerden onderzoekers dat op internetradio’s van Imperial een niet-gedocumenteerde Telnet-dienst actief was met een heel zwak wachtwoord dat root-toegang gaf. Een overname van een apparaat kun je vergelijken met de opdrachtprompt op een gewone computer. Bij root-toegang is eigenlijk iedere denkbare activiteit mogelijk, waaronder het installeren van malware, toevoegen van het apparaat aan een botnet (zie hieronder), achterhalen van configuratiegegevens zoals het wifi-wachtwoord, of - zoals bij de internetradio - het afspelen van een eigen audiostream.

|

| Via botnets kunnen grote aantal IoT-devices worden aangestuurd voor aanvallen (credit: www.pexels.com) |

OPMARS VAN BOTNETS

Een van de voornaamste risico’s van achterdeurtjes in slecht beveiligde apparaten is dat zogeheten botnets de apparaten over kunnen nemen. Voor IoT-devices is zelfs de term botthings bedacht. Als een hacker is binnengedrongen via geautomatiseerde scripts, probeert het apparaat andere apparaten te besmetten én wordt besturing op afstand geactiveerd vanaf zogeheten command & control-servers. Een botnet kan veel schade toebrengen, bijvoorbeeld door servers, websites of betaalsystemen plat te leggen via massale gedistribueerde aanvallen, zogenoemde DDoS-aanvallen. Dat is een soort bombardement van aanvragen voor bijvoorbeeld een website die zich daar niet tegen kan wapenen omdat ze óveral vandaan komen, aangestuurd vanaf de command & control-servers en uitgevoerd door de besmette apparaten in het botnet. Zo werden meermaals grote delen van internet platgelegd. Bekend is het Mirai-botnet, maar op basis van die broncode zijn ook geavanceerdere varianten in omloop zoals IoTroop en Satori.

|

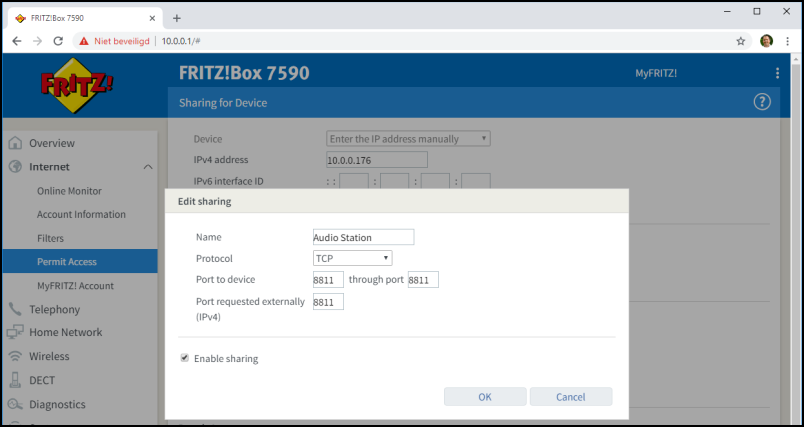

| Port forwarding stuurt bepaalde poorten door vanaf internet naar lokale apparaten |

NETWERKVERBINDINGEN

Ook als bijvoorbeeld Telnet of ssh openstaat, is een aanval van buitenaf via internet niet direct mogelijk. De firewall in de router zorgt namelijk dat het apparaat niet direct vanaf internet bereikbaar is. Dat kan pas als een bepaalde poort is opengezet met een zogenoemde port forwarding-regel, waarbij verkeer op een bepaalde poort aan de internetkant wordt doorgestuurd naar een poort op het apparaat. Er is een mechanisme dat UPnP (Universal Plug & Play) heet, waarbij apparaten zoals spelcomputers of bepaalde toepassingen zoals filesharing in het netwerk zelf poorten open kunnen zetten in de router. We raden je aan zo’n voorziening op je router uit te schakelen. Het kan zijn dat een enkel apparaat dan niet meer werkt, maar daarvoor kun je dan een handmatige poortverwijzing instellen. Hoe je dat instelt, verschilt per router. Er zijn complete websites voor gemaakt (zoals https://portforward. com) die het uitleggen.

|

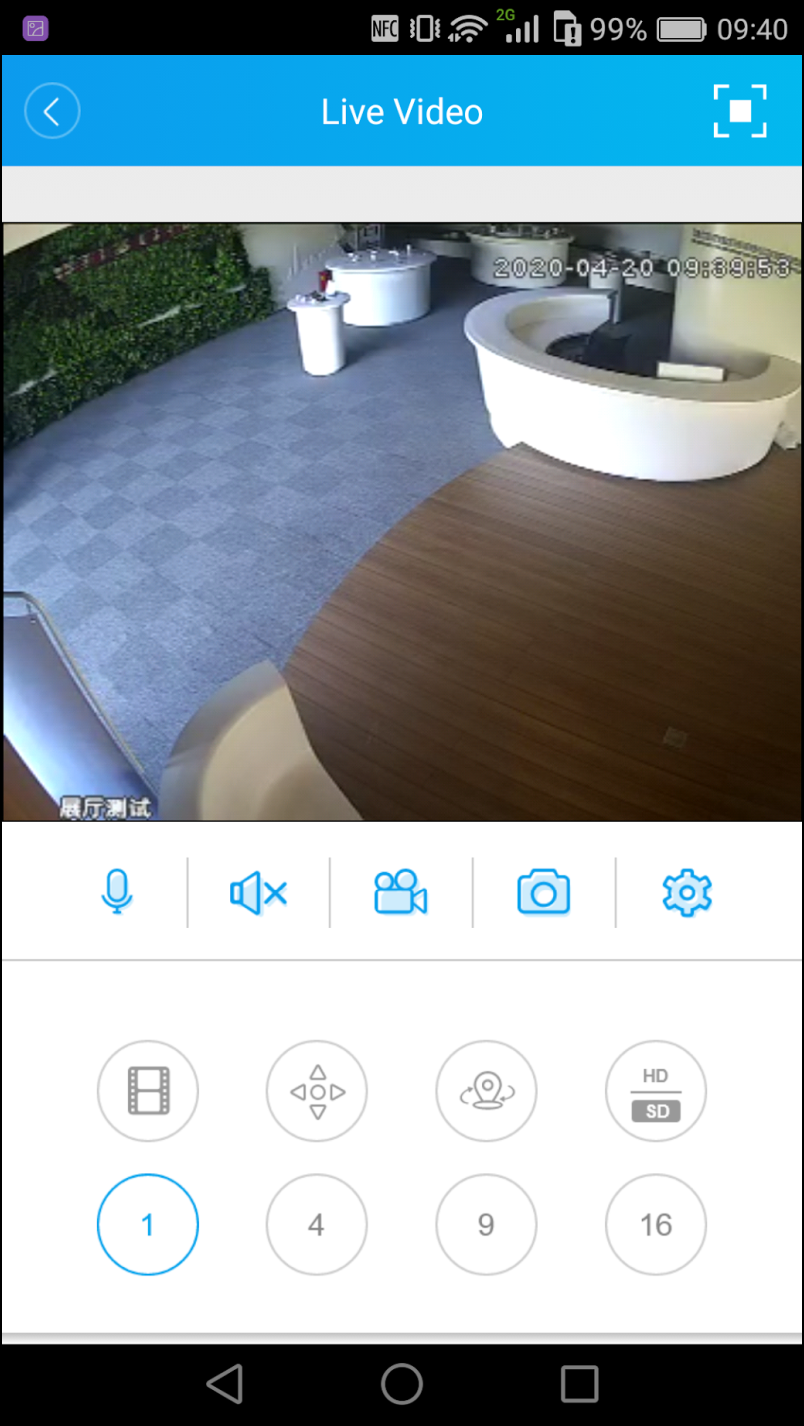

| Een app geeft eenvoudig toegang tot camerabeelden, ook vanaf internet |

CLOUD- EN P2P-VERBINDINGEN

Dat apparaten wel altijd zelf verbinding met internet kunnen maken, zorgt ervoor dat ze soms zelf de deur open kunnen zetten. Zo bouwen veel ip-camera’s een cloud- of peer-to-peer-(P2P)-verbinding op, soms al direct vanaf het moment dat je het apparaat hebt aangezet. Het idee is dat je met een app op je smartphone zoals XMEye of CamHi direct naar beelden van je camera kunt kijken, zelfs als je onderweg bent - dus via internet. Meestal hoef je alleen een nummer in te voeren dat bijvoorbeeld op een sticker op het apparaat is afgedrukt. Het bleek ook vaak af te leiden uit het mac-adres (een uniek identificatienummer in het netwerk) van de camera. En in verschillende gevallen was het per apparaat gewoon doorgenummerd. Dat maakt het ongewenst afkijken van streams wel heel eenvoudig. Een enkele p2p-server vraagt nog wel een wachtwoord, maar vaak werkt het standaardwachtwoord (omdat veel gebruikers dat niet veranderen) en vaak zijn er zelfs niet-gedocumenteerde gebruikersaccounts die toegang bieden. Hackers kennen deze ook.

|

| Meer dan 3,7 miljoen ip-camera’s, deels in Nederland, bevatten een kwetsbare p2p-dienst |

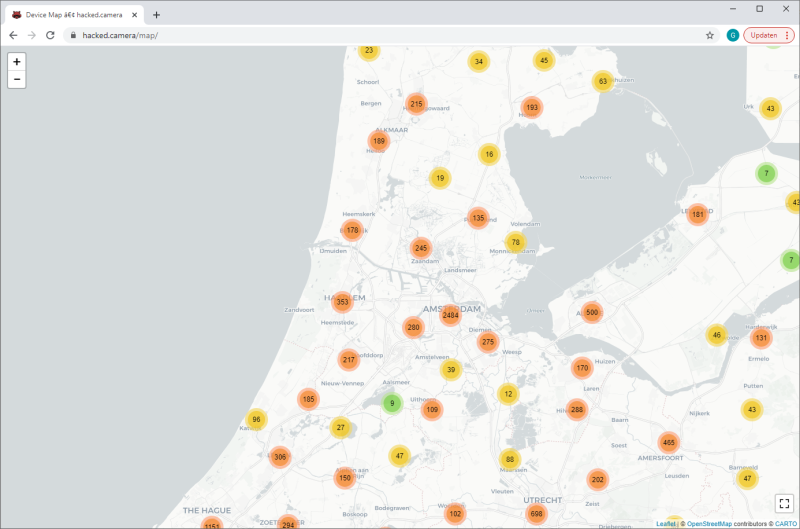

ACHTERDEURTJES

De p2p-voorziening is bedoeld om het gebruiksgemak te vergroten, maar meestal is de beveiliging zeer gebrekkig. Kwetsbaar zijn bijvoorbeeld veel apparaten met iLnk P2P dat op ip-camera’s, webcams, babyfoons en deurbellen is geïnstalleerd. De kaart op https://hacked.camera/map/ laat wereldwijd meer dan 3,7 miljoen kwetsbare apparaten zien. Ook XMEye P2P Cloud blijkt slecht beveiligd en staat op naar schatting zo’n negen miljoen ip-camera’s van meer dan honderd (!) fabrikanten, allemaal gemaakt door de Chinese oem-fabrikant Hangzhou Xiongmai Technology. Dat aantal is niet uit de lucht gegrepen, maar gebaseerd op scans van onderzoekers naar actieve apparaten op internet. Wat het probleem groter maakt, is dat de slecht beveiligde p2p-voorziening hackers ook de kans geeft via een achterdeur in te breken op de camera. De apparaten van Xiongmai zijn dan ook al vaak misbruikt voor aanvallen via botnets. Bedenk ten slotte ook dat op de p2p-server zelf de camerabeelden kunnen worden opgeslagen of geanalyseerd.